Zscalerのブログ

Zscalerの最新ブログ情報を受信

購読するAI時代に進化する暗号化攻撃を読み解く

はじめに

Zscaler ThreatLabzは、2022年10月~2023年9月の間にZscalerクラウドがブロックした暗号化トラフィックに埋め込まれた298億件の脅威を分析し、その結果を2023年版 Zscaler ThreatLabz暗号化された攻撃の現状レポートにまとめました。このレポートでは、ブロックされた脅威に加えて、Zscaler Zero Trust Exchangeが1日に処理する3,600億件以上のトランザクションと500件以上のシグナルから得られたインサイトも活用しています。ここからは、レポートのハイライトを解説していきます。

暗号化された攻撃

Google透明性レポート1によると、暗号化トラフィックはこの10年で大幅に増加しており、2013年12月には48%だった暗号化トラフィックが現在は95%にまで達していることがわかっています。かつてはオンラインで活動する際の安全な選択肢となっていた暗号化トラフィックに、マルウェアやフィッシング詐欺、情報漏洩などのサイバー脅威の大部分が潜んでいる現状は当然の流れといえるのかもしれません。

85.9%が暗号化された攻撃

攻撃の約86%がキル チェーンのさまざまな段階で暗号化チャネルを使用しています。フィッシングやマルウェアを配信する初期段階から、コマンドアンドコントロール活動やデータの持ち出しなどを行う実行段階まで、サイバー犯罪者は暗号化を利用して自分たちの意図を隠しています。こうした状況に対抗するには、すべての暗号化トラフィックを事前予防的に検査し、攻撃を検出して復号、阻止する必要があります。

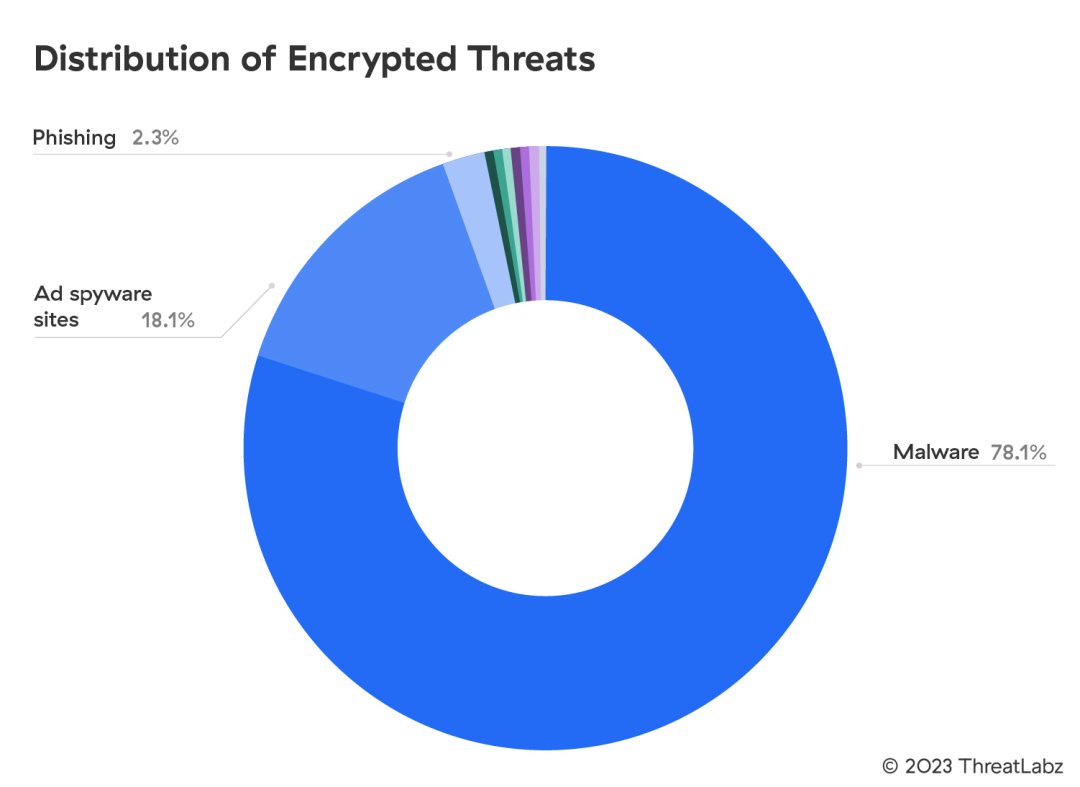

暗号化された脅威の78.1%にマルウェアが関与

サイバー犯罪者は暗号化トラフィックにさまざまな脅威を潜ませていますが、中でもマルウェアは依然として主要な脅威であり、Zscalerクラウドがブロックした暗号化攻撃の78.1%を占めています。これには悪意のあるスクリプトやペイロード、Webコンテンツ、Webサイト、メールの添付ファイルなどが含まれます。

図1:暗号化された脅威の分布

暗号化されたマルウェアのブロック件数が急増した背景には、脅威アクターの多くがTLSトラフィックを大規模に検査できない従来の検知技術を回避して、攻撃対象の環境に最初の足場を確立しようとする実態があります。

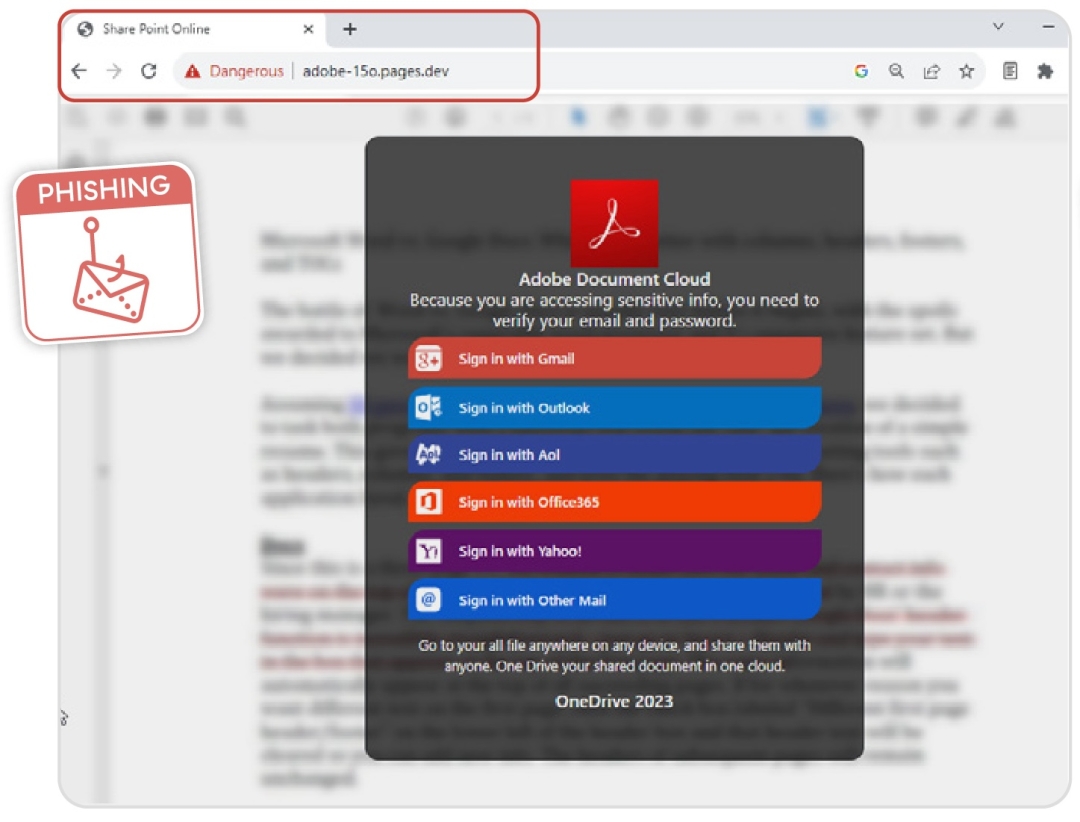

フィッシングが13.7%増加

フィッシング攻撃が増加した要因として、AIツールとプラグアンドプレイのフィッシング サービス(サービスとしてのフィッシング)が利用できるようになり、フィッシング キャンペーンの実行がはるかに容易になったことが考えられます。

フィッシングに最も使用されるブランドは次のとおりです。

- Microsoft

- OneDrive

- Sharepoint

- Adobe

- Amazon

図2: Adobeを悪用したフィッシング キャンペーン

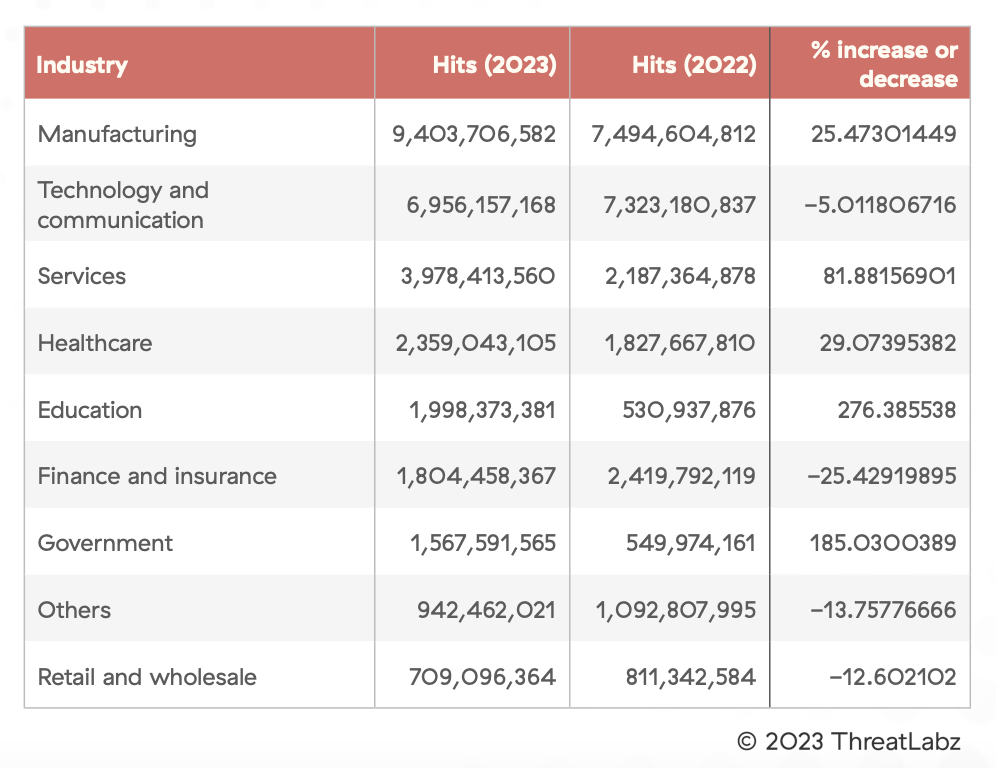

製造業は依然として最も標的にされている業界

最も標的にされた業界は今回も製造業で、暗号化攻撃の31.6%を占める結果となりました。

図3:暗号化攻撃の傾向を業界別に示した表

また、製造業は他のどの業界よりもAI/機械学習(ML)関連のトランザクション量が多く、21億件以上のトランザクションを処理しています。スマート ファクトリーやモノのインターネット(IoT)の普及によって攻撃対象領域が拡大するため、製造業はより多くのサイバーセキュリティ リスクにさらされています。また、サイバー犯罪者が生産やサプライ チェーンを混乱に陥れるために悪用できる新たなエントリー ポイントも生み出されています。製造業のコネクテッド デバイスでChatGPTのような生成AIアプリケーションを使用すると、暗号化チャネルから機密データが漏洩するリスクが高まります。

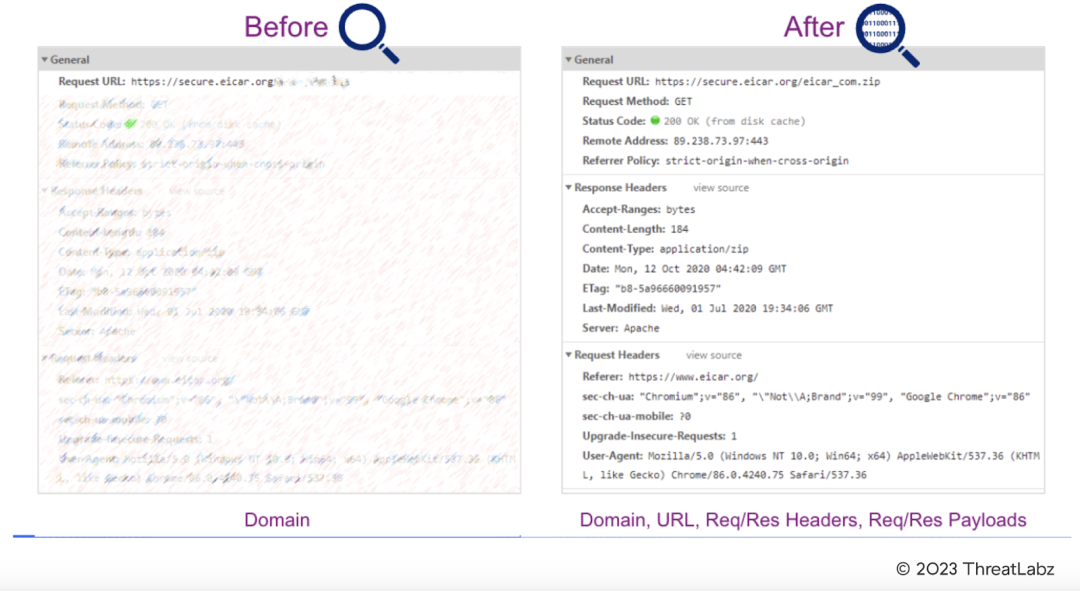

Zscalerで大規模な暗号化攻撃から組織を保護

このレポートの主なポイントとなっているのが、「暗号化チャネルを検査しない限り、情報漏洩が発生しても、高度な脅威が環境に侵入しても、特定することはできない」という点です。Zscalerはお客様が常にセキュアな環境を維持できるように、暗号化チャネルを使用した脅威をブロックしています。2023年にブロックされた脅威の数は約300億件にも上り、2022年の240億件から24.3%の増加となっています。

現在、ほとんどの攻撃にSSLまたはTLSの暗号化が使用されていますが、これらを大規模に検査するには大量のリソースが必要となるため、クラウド ネイティブ プロキシ アーキテクチャーで行うのが最も効率的です旧式のファイアウォールはパケット フィルタリングやステートフル インスペクションに対応しているものの、リソースに制限があり、大規模な検査には適していません。つまり、組織に求められるのは、ゼロトラストの原則に従い、暗号化トラフィックに対してフル インスペクションを実施するクラウド ネイティブ アーキテクチャーなのです。

図4: TLSインスペクションで完全に可視化して高度な脅威をブロック

Zscalerが暗号化攻撃を軽減する方法

Zscalerの最高セキュリティ責任者であるDeepen Desaiは、次のように述べています。

「Webトラフィックの95%がHTTPSで暗号化されていますが、脅威の大部分は現在、暗号化チャネルから配信されています。SSL/TLSで暗号化されたトラフィックのうち、あらゆる脅威から防御するためのインライン検査が行われていないものは、グローバル組織に重大なリスクをもたらす可能性があります」

暗号化攻撃から組織を一貫して保護するために、Desaiは次のソリューションを推奨しています。

- ゼロトラスト ネットワーク アクセス(ZTNA) - 暗号化攻撃チェーンの多くの段階を可能な限り中断することで、脅威アクターがセキュリティ制御の一部を回避した場合でも、攻撃を阻止できる可能性を最大化します。VPNやファイアウォールなどの脆弱なアプライアンスをZTNAにリプレースして、すべてのSSL/TLSトラフィックを検査します。

- Zscaler Private Access (ZPA) - セグメンテーションを強化して、ユーザーをネットワーク全体ではなく、アプリケーションに直接接続させることで、一貫したセキュリティを実装します。ZPAは、ユーザーが特定のアプリケーションに安全に直接アクセスできるようにします。また、ネットワーク トラフィックをセグメント化し、ユーザーによるネットワーク全体へのアクセスを制限します。

- Zscaler Cloud Data Loss Prevention (DLP) - Zscaler Cloud DLPをインラインの情報漏洩防止技術として統合し、TLSを完全に検査することで機密データの漏洩を防止します。

暗号化攻撃を軽減するためのベスト プラクティス

サイバーセキュリティ戦略には、次の各段階に対する管理を含める必要があります。

- 社内アプリをインターネットから見えないようにすることで、攻撃対象領域を最小化する。

- クラウド ネイティブ プロキシ アーキテクチャーですべてのトラフィックをインラインで大規模に検査し、一貫したセキュリティ ポリシーを施行することで侵害を防止する。

- (ネットワークではなく)アプリケーションへの直接接続で攻撃対象領域を減らし、デセプションとワークロードのセグメント化で脅威を封じ込めることで、ラテラル ムーブメントを阻止する。

- 暗号化チャネルを含むインターネットへのトラフィックをすべて検査してデータ窃取を防止し、情報漏洩を阻止する。

暗号化攻撃のリスクを最小限に抑えるには、導入戦略の一環として次の推奨事項を検討する必要があります。

- プロキシベースのクラウド ネイティブなアーキテクチャーを用い、暗号化されたすべてのトラフィックを大規模に復号し、脅威を検出して防止する。

- AI活用型のサンドボックスで未知の攻撃を隔離し、ゼロ号患者からのマルウェアを阻止する。

- ユーザーが自宅や本社、外出先のいずれで作業するかを問わず、すべてのトラフィックを常に検査して、暗号化された脅威に対して一貫した保護を提供する。

- すべての接続を終了させ、暗号化トラフィックを含むすべてのトラフィックが送信先に届く前にインライン プロキシ アーキテクチャーでリアルタイムに検査し、ランサムウェアやマルウェアなどの侵入を防止する。

- コンテキストベースのきめ細かなポリシーでデータを保護し、コンテキストに基づいてアクセスの要求と権限を検証する。

- ユーザーをネットワークではなく必要なアプリやリソースに直接接続させることで、攻撃対象領域を排除する。

AI/MLを安全に使用するためのベスト プラクティス

AIを活用したアプリケーションの急速な進化と普及を考えると、これらの革新的なテクノロジーを責任を持って安全に使用するためのベスト プラクティスを確立し、それに従うことが重要です。

- 潜在的なリスクや課題に事前に対処するために、AIの使用とセキュリティ ポリシーを事前予防的に適応させる。

- ChatGPTなどの一般公開されているAIチャットボット アプリケーションにTLSインスペクションを実装し、きめ細かなDLPポリシーで機密データの漏洩を防ぐ。

- AIツールの使用が関連するすべての法律と倫理基準に準拠するようにする。これには、データ保護規制やプライバシー法が含まれます。

- AIツールの開発と展開に対する説明責任を明確にし、AIプロジェクトを監督するために、組織内での役割と責任を定義する。

- AIツールの開発と統合を安全な製品ライフサイクル フレームワークに準拠させ、最高レベルのセキュリティを確保する。

詳細はこちら

2023年版 Zscaler ThreatLabz暗号化された攻撃の現状レポートをダウンロードして、暗号化攻撃に対処するための詳細なインサイトとアドバイスをご確認ください。

1. https://transparencyreport.google.com/https/overview?hl=en

このブログは役に立ちましたか?