Zscalerのブログ

Zscalerの最新ブログ情報を受信

購読するZscaler ITDR™️の紹介

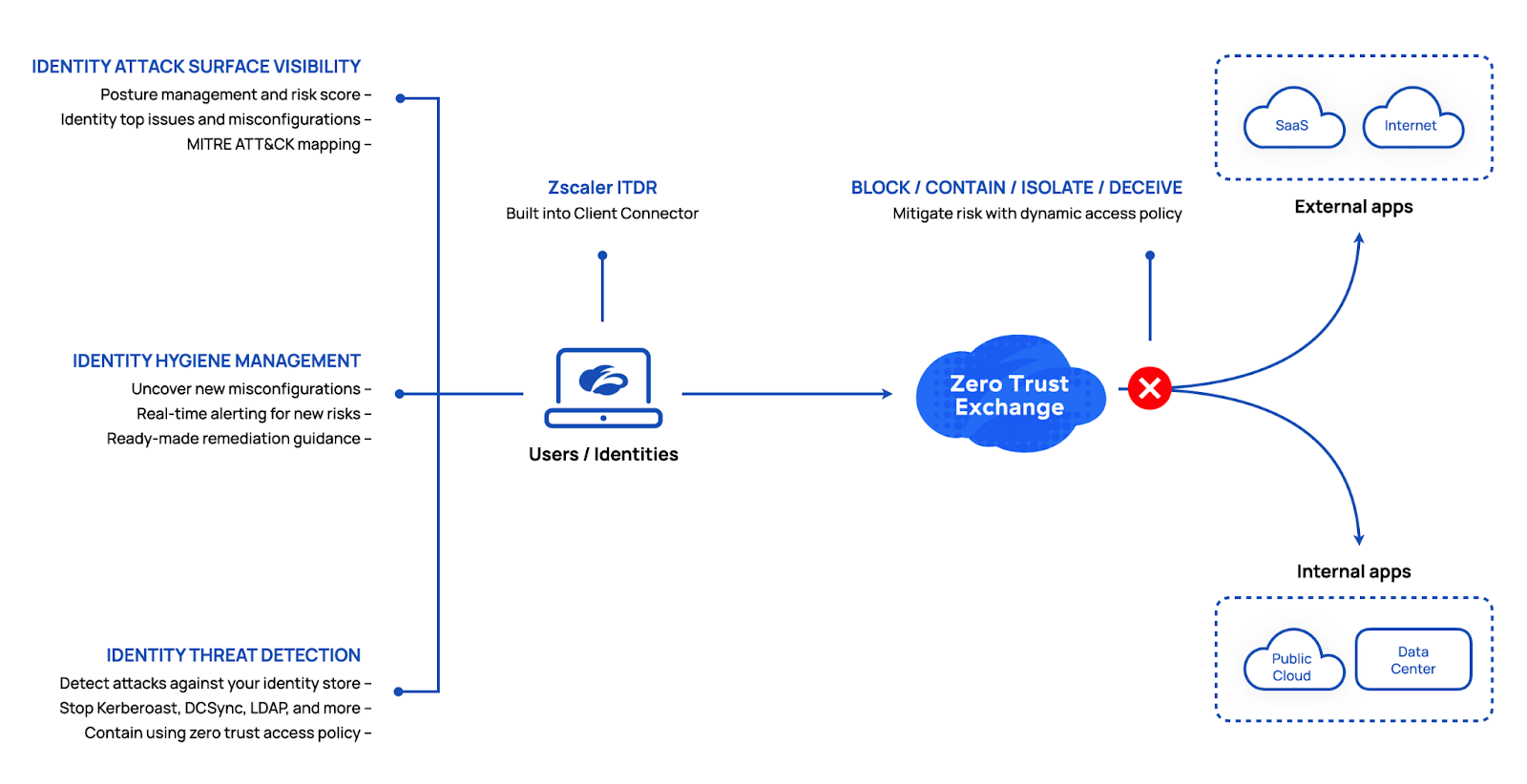

アイデンティティーがサイバー攻撃の次の最前線になりつつある中、Zscalerは、アイデンティティーの態勢、状態管理、脅威検出のための機能を導入し、これらをアイデンティティーファーストのアプローチの柱としています。こうしたセキュリティ アプローチにより、ゼロトラストの原則が強化され、耐障害性のあるIT環境が構築できます。

アイデンティティー中心の環境におけるサイバー防御

すべての敵対的行動の最終目標は、リソースを活用して最重要情報にアクセスすることです。脅威アクターが悪用するリソースはさまざまですが、労力対影響の比率が最も高いのは、ユーザーのアイデンティティー、およびその延長にある、資格情報、特権、アクセス権などアイデンティティー関連のものです。

現在、2つのパラダイムシフトが起こっています。1つ目は、EDRがGartnerによるセキュリティ運用のハイプ サイクルにおける「啓発期」の最終段階に近づいているということです。EDRは、広く普及し、利用されています。その結果、組織は、悪意のあるツールとコードの実行の検出に関してこれまで以上に成果を上げています。

2つ目のパラダイムシフトは、ゼロトラストへの移行です。Gartnerは、新しいリモート アクセス展開の少なくとも70%が、2025年までにVPNサービスではなく主にZTNAによって提供されるようになると予測しています。この数字は2021年末時点での10%未満から大幅アップとなっています。Zscalerの7000以上のお客様の実情からも明らかなように、組織は、外部の攻撃対象領域を最小限に抑え、リソース アクセスを制限して、すべてのユーザーを検証するゼロトラスト アーキテクチャーの採用を進めています。

こういった2つのパラダイム シフトの結果、脅威アクターは戦略の方向転換を余儀なくされ、現在はアイデンティティーを狙っています。脅威の実行手口が最重要情報へのアクセスであるなら、正当なユーザーのアイデンティティーになりすます以上に優れた方法はありません。ユーザーを侵害して有効な資格情報を利用することで、攻撃者は従来の検出制御とゼロトラスト ポリシーを回避し、代わりにアクセス権や特権を活用して水平移動ができます。

攻撃オペレーションの労力対影響の比率の観点から見ると、アイデンティティー プロバイダーの構成、ロールベースのアクセス制御、およびWindows資格情報ストアで構成されるネットワークとホスト アーティファクトは、痛みのピラミッドの中ほどにあり、厄介ではあっても困難ではないとされています。

その結果、有効な資格情報を使用するアイデンティティーベースの攻撃は、組織化された脅威アクター(Lapsus$ / Nobelium / BlackMatter / Vice Society)だけでなく、サイバー犯罪コミュニティ全般にも広く浸透してきています(2022年の攻撃の80%はアイデンティティーに焦点を当てており、10組織中5組織がActive Directory攻撃を受け、Mandiant IRエンゲージメントの90%はActive Directoryの使用に関係していました)。

現在のアプローチは効果なし

組織は一般的に、これまでの脅威検出法とアイデンティティー管理のアプローチを使用してアイデンティティー攻撃のリスクを軽減しますが、これらのアプローチはアイデンティティーの脅威に対処するために構築されていないため、多くの場合、効果的ではありません。

悪意のある資格情報の使用を識別するため、UEBA / SIEM分析などの検知制御は古くから存在していましたが、これらは誤検知を起こしやすく、脅威検出チームが判断を下すためのコンテキストを常に欠いています(例:任意のユーザーXは、実際にY権限を変更できるのか)。

2FA MiTM、2FAスパム、SIMクローニング、セッション トークン ハイジャック/クッキー窃取などの攻撃は、IAM/PAM予防制御を標的にし、MFAをバイパスするので、多くの場合、ユーザーの賢明な判断が頼りです(これは歴史的に見ても決して有効な方法ではありません)。

さらに、アイデンティティーおよび資格情報の多くの内部形式は、サービス アカウント、多要素認証をサポートしないアプリケーション、証明書、セッション トークン、キーなどを含む多要素認証には適していません。

このようなパラダイム シフトに、既存のソリューションの有効性の限界が重なり、セキュリティにアイデンティティー中心のアプローチが必要となっています。

Zscaler Identity Threat Detection and Response (ITDR) – ゼロトラストにアイデンティティーファーストのセキュリティを

Zscalerのアイデンティティーファースト セキュリティのビジョンは、以下のような3つの基本的な柱に基づいています。

アイデンティティー攻撃対象領域の可視化

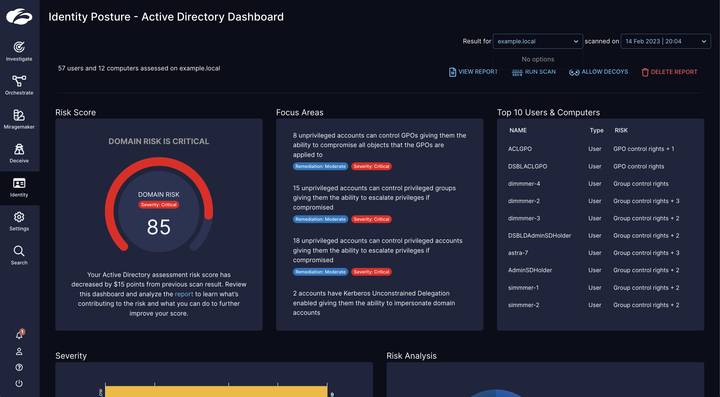

アイデンティティーを保護するための最初の手順は、隅々にまで及ぶアイデンティティー インフラストラクチャーの分析です。Zscaler ITDRは、オンプレミスのActive Directoryを評価し(近日公開予定の追加アイデンティティー ストアのサポート)、アイデンティティー態勢、危険なユーザーとコンピューター、Active Directoryに存在する設定ミスや脆弱性を総合的に表示するほか、死角を特定し、フォーカスする場所の優先順位付けに役立つMITRE ATT&CKマッピングを取得する機能を提供します。

アイデンティティー保護の管理

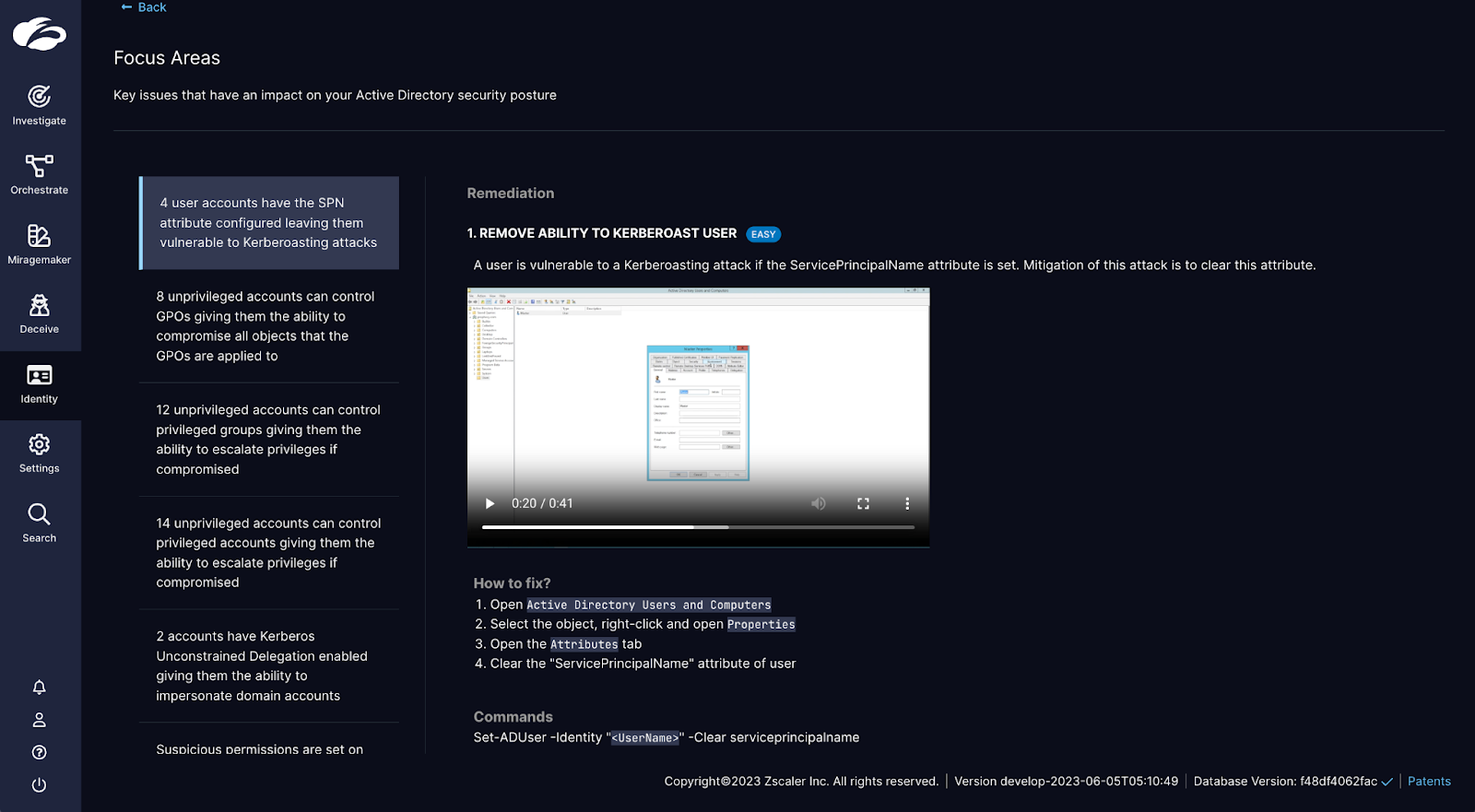

アイデンティティー攻撃対象領域を可視化した後は、2番目のステップとしてアイデンティティーの状態管理を構築します。Zscaler ITDRは、Active Directoryの重要な変更が、新しいリスクを招き入れ、攻撃者が特権を昇格させて水平移動できる経路を開くことがないよう、リアルタイムでモニタリングします。リアルタイムのアラートに加えて、問題を解決するために使用する動画チュートリアル、コマンド、スクリプトといった形式の修復ガイダンスも得られます。

アイデンティティー脅威の検知と対応

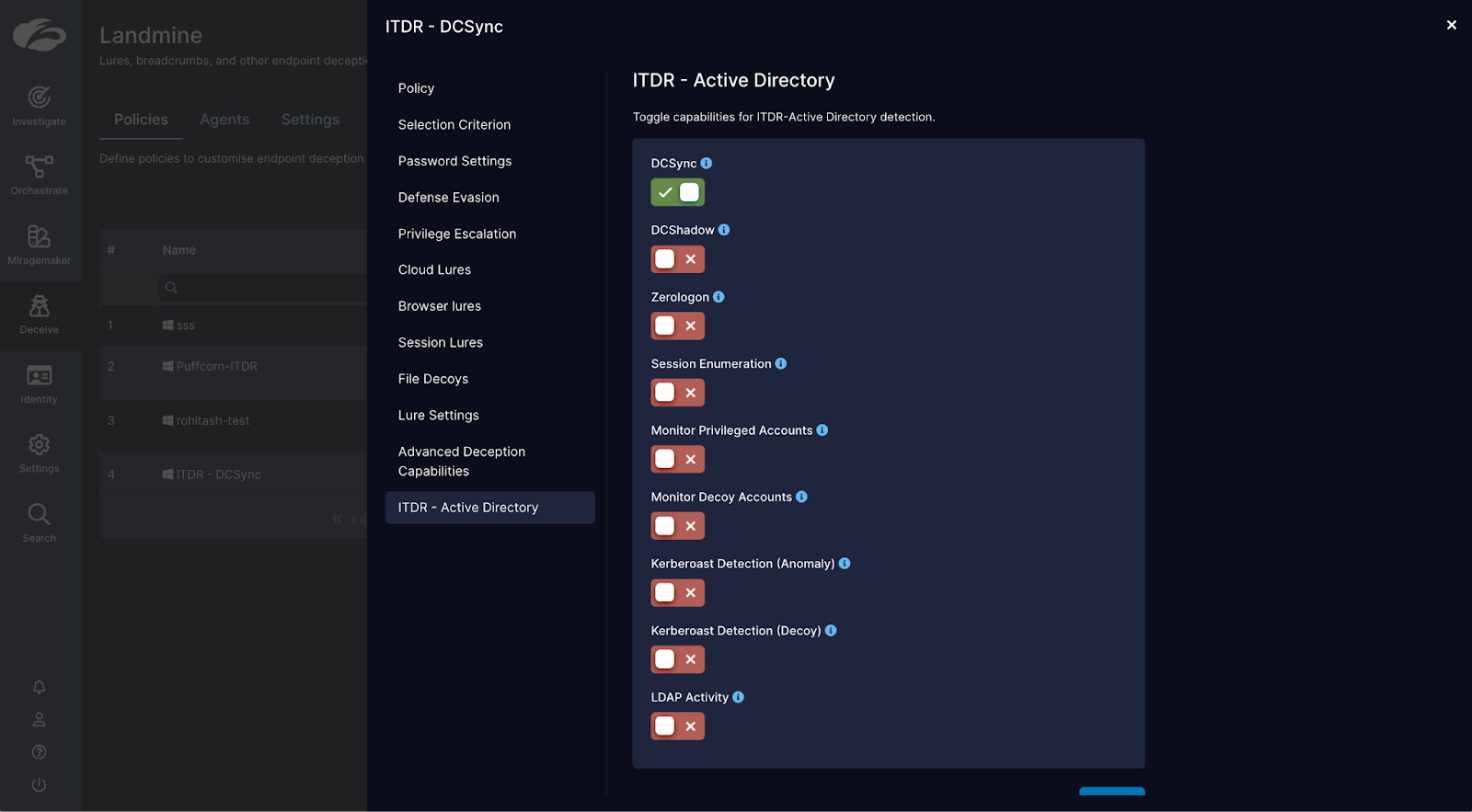

アイデンティティー関連の問題や設定ミスをすべて修復することはほぼ不可能です。中にはビジネスクリティカルなものもあり、侵害の発生時には、組織は悪用される危険があります。最後のステップは、既存の防御を迂回し、このような設定ミスを利用して特権を昇格して水平移動するような、アイデンティティー攻撃を検知することです。Zscaler ITDRは、DCSync、DCShadow、LDAP列挙などの攻撃に対して精度の高い検知を提供します。

仕組み

Zscaler ITDRは、アイデンティティー セキュリティにロータッチでシンプルなアプローチを採用しています。

ユーザーとアプリケーション、ユーザーとリソースの間の接続を安全に仲介する統合エージェントのZscaler Client Connectorに組み込まれています。

攻撃対象領域の可視化

Zscaler ITDRは、LDAPクエリを実行してアイデンティティー ストア内のスキーマ、ユーザー、コンピューター、OU、およびその他のオブジェクトのマップを作成することでActive Directoryを監査し、その後、これらのオブジェクトに対してチェックを実行して、Active Directoryに存在する設定ミスや脆弱性を検出します。

- Active Directoryを評価するには、ドメインに参加しているWindowsマシンにインストールされたClient Connector上でZscaler ITDRを実行する必要があります。

- セキュリティ部門はアクセスするActive Directoryドメインを指定し、スキャンを実行するClient Connectorがインストールされたマシンを選択して、スキャンを設定します。

- 評価が完了するまでの時間はActive Directoryの規模に応じて異なりますが、15~30分程度です。

- 評価が終了すると、結果はダッシュボードに表示されます。

- 評価には、ドメイン リスク スコア、修復を優先すべき重点領域、最もリスクの高いユーザーとコンピューターのリスト、重大度とリスク分類の基本的な分析、MITRE ATT&CKキル チェーン マッピング、検知された設定ミスすべてのリストが含まれます。

各設定ミスに対し、ソリューションからは以下が提供されます。

- リスク分類

- 重大度

- 修復作業

- MITRE ATT&CK IDおよび戦術

- 問題点の説明

- 想定される影響

- 影響を受けるユーザー、コンピューター、オブジェクトのリスト

- 修復ガイダンス

- 動画チュートリアル

- スクリプト

- コマンド

アイデンティティー変更の検知

評価が構成されると、セキュリティ チームはActive Directoryドメインの変更検知を有効にすることができます。

変更検知によりActive Directoryのセキュリティ態勢に影響を与える構成の変更がほぼリアルタイムで明らかになるため、セキュリティ チームおよびディレクトリ管理者は迅速に対応して修復ができます。

- Zscaler ITDRはActive Directoryに対して優先度の高い一連の設定チェックを実行します。

- このチェックでは主に、敵対者に悪用される可能性が最も高い問題の検出に焦点を当てます。

- このチェックは、指定されたドメインのClient Connectorがインストールされたエンドポイントから15分ごとに実行されます。

- 変更は、良い影響または悪い影響があるとマーク付けされます。

- 問題が解決された場合は、良い影響とされます。

- 潜在的な問題が発生した場合は、悪い影響とされます。

アイデンティティーの脅威検知

Zscaler ITDRは、アイデンティティーの悪用や窃取の可能性がある悪意を持ったアクティビティーを、SOCチームおよび脅威ハンターに警告する脅威検知機能を備えています。

アイデンティティー脅威検知機能は、指定のClient Connectorがインストールされたマシン上のエンドポイント ポリシーとして有効化できます。

- DCSync、DCShadow、Kerberoasting、セッション列挙、特権アカウント アクセス、LDAP列挙などの検知機能を利用できます。

- セキュリティ チームは、指定のエンドポイントで検知機能のすべてを有効にするか、組み合わせて有効にするかを選択できます。

- パターンが検出されると、Client Connectorは脅威が検知されたことをZscaler ITDRに通知します。

- Zscaler ITDRは、セキュリティ チームが調査を実行できるよう、関連情報で脅威シグナルを強化します。

- セキュリティ部門は、Zscaler ITDRでオーケストレーション機能を構成して、アラートから転送、修復までのアクションを自動化できます。

Zscaler ITDRを採用する理由

追加のエージェント/ VMは不要

Zscaler Client Connectorに組み込まれたZscaler ITDRは、追加設定なしで新機能および保護を提供します。

アクセス ポリシーとの統合

Zscaler Zero Trust Exchangeは、ID攻撃が検出された場合、アクセス ポリシー制御を動的に適用して侵害されたユーザーをブロックします。

SOC統合

主要なEDRとSIEMを含む統合により調査と対応を強化します。テレメトリはOpenAPIに準拠しています。

メリット

アイデンティティー保護は、ユーザーの侵害や特権の悪用のリスクを軽減することにより、ゼロトラスト態勢を強化します。

アイデンティティーリスクの定量化

どのような脆弱性が、どこに、なぜあるのか把握します。アイデンティティー セキュリティ評価はで、リスク スコアが生成されるため、アイデンティティー攻撃対象領域の態勢を定量化して追跡できます。

設定ミスを検出

攻撃者優位につながる問題を明らかにします。GPPパスワードの漏洩、制約のない委任、古いパスワードなど、新しい攻撃経路になり得る危険な構成を検出します。

問題の修復

修復ガイダンスを使い、強力なアイデンティティー保護を構築します。問題点、影響度、影響を受けるユーザーを把握し、動画チュートリアル、スクリプト、コマンドを利用したステップバイステップの修復ガイダンスを活用します。

リアルタイムでモニタリング

構成の変更によって新しいリスクが発生した場合にアラートを受け取るようにします。アイデンティティーのシステムでは、構成とアクセス許可の変更が常に行われます。リアルタイムのモニタリングで新たなリスクや問題に関するアラートを受信できます。

アイデンティティー攻撃の検知

アイデンティティー脅威の検知で権限の昇格を阻止します。設定ミスをすべて修復することはほぼ不可能です。侵害が発生した場合に、DCSync、DCShadow、Kerberoastingなどの攻撃を検出して阻止します。

おわりに

Zscaler ITDRは、アイデンティティー攻撃対象領域の可視化、アイデンティティーおよびアイデンティティー システムに対する攻撃の検知、状態管理と封じ込め、修復を完結させることによるリスク軽減を実現する、新たなレベルのアイデンティティー中心型セキュリティ制御です。攻撃者が情報漏洩への道筋としてアイデンティティー侵害を好む中、Zscaler ITDRは、アイデンティティーファーストのセキュリティへの実用的なアプローチを提供し、既存の防御を迂回する脅威によるリスクを軽減します。

このブログは役に立ちましたか?