/ クリプトジャッキングとは

クリプトジャッキングとは

クリプトジャッキングとは、サイバー犯罪者がコンピューターやモバイル デバイスを乗っ取り、その処理能力を利用してビットコインなどの暗号通貨をマイニングするサイバー攻撃の一種です。クリプトジャッキング マルウェアは検出困難ですが、パフォーマンスの低下、電気料金の増加、過熱によるハードウェアの損傷など、組織に深刻な結果をもたらす可能性があります。

クリプトジャッキングの仕組み

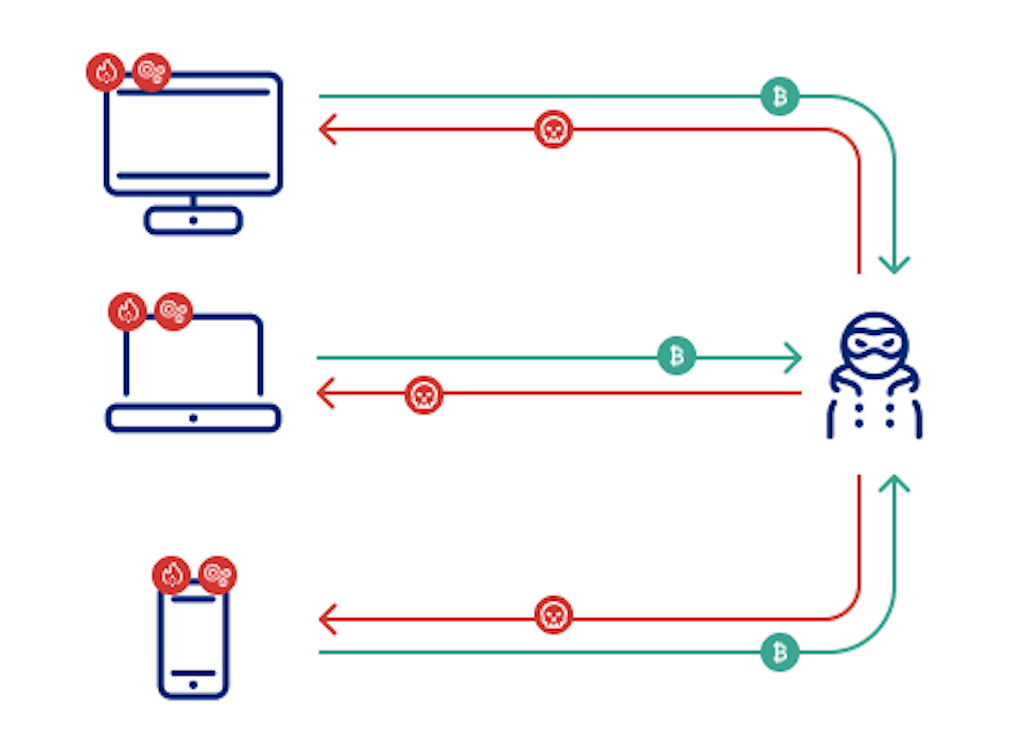

クリプトジャッキングではマルウェアや悪意のあるコードを使用してターゲットのデバイス(ノートパソコン、デスクトップ コンピューター、スマートフォンなど)の処理能力を乗っ取り、暗号通貨のマイニングを行います。

クリプトジャッキングの流れは以下のとおりです。

- 配信/感染:ターゲットのデバイスでクリプトマイニング コードを実行する手法として最も多いのは、フィッシングや悪意のあるWebページなどによるソーシャル エンジニアリング詐欺です。マイニング コードで侵害したWebサイトやクラウド サービスを通じて、そこに接続しているユーザーのコンピューターの処理能力を密かに利用することができます。

- 実行:侵害したデバイス上でクリプトマイニング スクリプトを実行し、CPUまたはGPUを使用して難解な暗号パズルを解きます。このデバイスは多くの場合、ボットネットに組み込まれます。ボットネットを通じ、感染した多くのエンドポイントの計算能力を組み合わせることで、マイナーはブロックチェーンの競争で優位に立ちます。

- 利益の獲得:(合法性を問わず)最初に暗号パズルを解いたマイナーは「ブロック報酬」を受け取ります。これは暗号通貨として付与され、デジタル ウォレットに送られます。一方、被害者は報酬を一切得ることなく、間接的にそのコストを支払うことになります。

重要な攻撃ステップの一つとして自らの存在をアピールするランサムウェアとは異なり、クリプトジャッキング ソフトウェアは極力気付かれないように実行されます。長期にわたって潜伏し、収益を拡大するためです。暗号化と分析回避技術を使用して基本的なサイバー脅威検出ソリューションをかいくぐる、ユーザーのアクティビティーに応じてCPUの使用を調整または中断するなどして、不審に思われないような対策を講じている場合もあります。

暗号通貨とは

暗号通貨は、ブロックチェーンと呼ばれる分散型デジタル台帳上に構築されたデジタル通貨であり、すべてのトランザクションを暗号で紐付けることで、高い安定性と安全性を確保しています。正当な用途は多数ありますが、実際の身元情報を使用せずに取引できるため、ハッカーにとっても有用なものになっています。

暗号通貨はマイニングにより生成されます。大量のコンピューティング リソースを使用して複雑な数学的問題を解決することで、ブロックチェーン トランザクションを検証し、新しいブロックを生成します。問題を解決したマイナーには、新たに「ミント(鋳造)」された通貨が与えられます。

クリプトジャッキング マルウェアの感染経路

クリプトジャッキング マルウェアの感染経路は他のマルウェアとよく似ており、多くの場合、以下のようなものに潜んでいます。

- 侵害されたWebサイト、プラグイン、ブラウザー拡張機能(悪意のあるコードが注入されたもの)

- ブラウザーベースまたは「ドライブバイ」によるマイニング(本来は悪意のないWebサイトによるもの)

- 無害なソフトウェアを装った悪意のあるダウンロード ファイル(特に無料アプリやトレントなど)

- フィッシング メールに含まれる感染した添付ファイル(または悪意のあるWebサイトへのリンク)

- 悪意のある広告に含まれるクリプトジャッキング スクリプト(広告のクリック時または閲覧時に実行される)

クリプトジャッキング マルウェアの主な感染経路

Zscalerの調査では、クリプトジャッキング マルウェアの主要な感染源は、アダルト コンテンツ、ストリーミング メディア、企業サイトでした。

組織にとってのクリプトジャッキング マルウェアの意味

組織レベルでは、クリプトジャッキングによって日々生じる損失について気に留める人は多くないかもしれません。しかし、その損失は簡単に1か月あたり数百ドル、場合によっては数千ドルに達し、当然ながら次のような問題を招く可能性があります。

- システム パフォーマンスの低下:ユーザーのフラストレーション、作業スピードの低下、生産性への悪影響を招きます。

- 電気料金と電気使用量の増加:収益の低下を招いたり、環境目標達成の妨げになったりします。

- コンピューティング ハードウェアの損傷:メンテナンスや交換の際に予期せぬコストがかかる可能性があります。

クリプトジャッキングの実例

こうしたさまざまなリスクがあるにも関わらず、WannaCryやSolarWindsへの攻撃のようなサプライ チェーン攻撃やランサムウェアに匹敵するほど世界的な注目を集めたクリプトジャッキング攻撃は存在しません。しかし、こうした攻撃とは異なり、密かに目立たないように実行される点にこそクリプトジャッキングの危険性があります。ここでクリプトジャッキング攻撃の例をいくつか紹介します。

Smominru Botnet

2017年以来、Smominruは全世界で数十万のMicrosoft Windowsシステムに感染し、暗号通貨「Monero」をマイニングしています。RDP認証情報へのブルートフォース攻撃や、ソフトウェアの脆弱性の悪用によって拡散し、侵害したシステム上でランサムウェアやトロイの木馬などを実行することも可能です。

The Pirate Bay

2018年、P2Pファイル共有サイト「The Pirate Bay」が、クリプトマイニング サービス「Coinhive」(現在はサービスを終了)によって作成されたJavaScriptコードを実行していることが判明しました。サイトの閲覧時にクリプトジャッキング スクリプトを実行し、ユーザーのコンピューティング リソースを使用してMoneroをマイニングしていました。ユーザーの同意は得ておらず、オプト アウトのオプションもありませんでした。

Graboid

保護されていない(インターネットに露出した) Dockerコンテナーをエクスプロイトするワームの一種で、2019年に初めて発見されました。侵害したホストからネットワーク内の他のコンテナーに拡散し、感染したシステムのリソースを乗っ取ってMoneroをマイニングします。

オープン ソース イメージ ライブラリー

2021年頃から、Docker Hubなどのオープン ソース リポジトリーでクリプトジャッキング イメージの急増が見られています。2022年後半において、悪意のあるイメージの特徴として最もよく見られたのがクリプトジャッキング コードでした(Google Cloud Cybersecurity Action Team、2023年)。

Moneroを狙ったクリプトジャッキングが多い理由

ビットコインなどの透明性のある台帳を使用する通貨とは異なり、Moneroのトランザクションは匿名かつ非公開のため、サイバー犯罪においてよく使用されます。

クリプトジャッキングを受けている可能性を示すサイン

クリプトジャッキング攻撃は息を潜めて行われるため、ターゲットのシステムは長期にわたって不正に使用されます。しかし、注意すべき点を知っていれば、早期にそのアクティビティーを特定し、組織にとっての損失を最小限に抑えることも可能です。以下のような現象は、マイニングのサインかもしれません。

- パフォーマンスの問題(速度低下、フリーズ、クラッシュ、温度上昇など)

- 異常なCPU/GPU使用率(Windowsのタスク マネージャーまたはmacOSのアクティビティー モニターを確認して、ほとんど何も実行されていないにも関わらず使用率が高い場合)

- エネルギー使用量の急増(合理的で明らかな理由がない場合)

- ネットワーク トラフィックの異常(頻繁なアウトバウンド通信や見慣れない場所への大量のデータ転送など)

- 見慣れないまたは不審なプロセス(システムの正当なバックグラウンド プロセスの中に紛れ込んでいる)

回避戦術

クリプトジャッキング マルウェアは、コード構造の動的な変更、分析回避技術やファイルレス技術、分散型コマンド&コントロール インフラストラクチャーの活用により、基本的なウイルス対策のような従来の手法による検出をかいくぐることができる可能性があります。

クリプトジャッキングを検出して防止する方法

前述のような一般的なサインに注意する以外にも、次のようなシンプルなテクノロジーや戦略を導入することで、クリプトジャッキング ソフトウェアの長期潜伏や定着を防止できます。

- クリプトジャッキングのサインについてユーザーや関連部門に周知する。パフォーマンスの低下などの問題が起こっていても、それが何を示唆するかを理解していなければ、ユーザーは報告しない可能性があります。IT部門、ヘルプ デスク部門、ネットワーク運用部門は、ユーザーからの報告に関する調査および対応を進めるうえで、不正なマイニング プロセスの兆候がないかを考慮に入れることが重要です。

- プロアクティブな脅威ハンティングで隠れた証拠を見つける。クリプトジャッキングの最も明確なサインがユーザーから見える場所に現れるとは限りません。熟練のセキュリティ担当者や専門の脅威ハンターは、クリプトジャッキングのサインとなる挙動の異常やその他のわずかな兆候を特定し、調査することができます。

- 効果的なツールでトラフィックを監視し、クリプトマイニングをブロックする。クリプトジャッキングを阻止するには、初めからクリプトジャッキングを許さないようにすることが大切です。そのためには、ネットワークの内外を問わず全ユーザーのすべてのパケットを完全に検査でき、TLS/SSLインスペクションの容量に制約のないソリューションが必要です。Zscalerはこの点で役立ちます。

Zscalerによるクリプトジャッキングからの保護

クラウド ネイティブなZscaler Zero Trust Exchangeのコア コンポーネントであるZscaler Internet Access™ (ZIA™)は、AIを活用した高度な脅威対策高度な脅威対策スイートの一部として、クリプトジャッキング、ランサムウェア、ゼロデイ脅威、未知のマルウェアに対する保護を常時提供します。

ZIAにあらかじめ組み込まれたポリシーは導入した瞬間から有効になり、クリプトマイニングのトラフィックを自動的にブロックし、オプションでアラートを生成できます。ZIAは、Zero Trust Exchangeを通過するクリプトマイニングのトラフィックを、暗号化されている場合も含めて検出できます。

ZIAは以下のような機能やメリットを提供します。

- 完全なインライン対策。インライン プロキシ アーキテクチャーは、疑わしいコンテンツや攻撃を組織レベルで隔離してブロックできる、信頼の置ける唯一の方法です。

- インライン サンドボックスと機械学習(ML)。Zscaler Sandboxは、統合されたMLを活用して高度な分析を行い、ファイルベースの新たな回避型攻撃を迅速に阻止します。

- 常時オンのSSLインスペクション。グローバルに分散されたプラットフォームを通じ、ネットワーク内外のすべてのユーザーに対して、SSLインスペクションを容量の制限なく実施できます。

- Zscalerのクラウド効果。1日あたり3000億件を超えるトランザクションと数十の外部脅威フィードを処理する世界最大のセキュリティ クラウドからの脅威データを活用して、脅威対策を世界中でリアルタイムに共有します。