Zscalerのブログ

Zscalerの最新ブログ情報を受信

購読するThreatLabzのセキュリティ アドバイザリー:深刻なリスクをもたらすIvanti製VPNの新たなゼロデイ脆弱性

はじめに

IT管理とセキュリティの企業であるIvantiは、2023年12月以降、中国政府の支援を受けたハッカーによって悪用された、同社のVPN製品の複数のゼロデイ脆弱性について公開しました。最初に公開されたのは、リモートの攻撃者に認証バイパスとリモート コマンド インジェクションを許可する2つのCVE (CVE-2023-46805およびCVE-2024-21887)です。Ivantiはパッチをリリースしたものの、権限昇格やサーバー側のリクエスト フォージェリーを許可する2つの新たな脆弱性(CVE-2024-21888およびCVE-2024-21893)を悪用する攻撃が確認されています。

米国サイバーセキュリティ インフラストラクチャー セキュリティ庁(CISA)は、2024年1月22日午後11時59分(米国東部標準時)までに最初の2つの脆弱性に対する軽減処置を実施するよう求める、アドバイザリーと緊急指令(ED-24-01)を公表しました。2つの脆弱性が新たに確認され、パッチが提供されていない状況を受けて、CISAは緊急指令の補足指示を発行し、連邦政府機関に対し、遅くとも2024年2月2日午後11時59分(米国東部標準時)までにIvanti Connect Secure (ICS)およびIvanti Policy Secure (IPS)ソリューションのすべてのインスタンスをネットワークから切り離すよう指示しました。

推奨される対応

CVE-2023-46805およびCVE-2024-21887への対応

- パッチを適用する:Ivantiは最初の2つの脆弱性に対するパッチをリリースしています。このパッチを速やかに適用し、システムを保護する必要があります。

- パッチの適用前に工場出荷時の設定にリセットする:Ivantiは、パッチを適用する前にアプライアンスを工場出荷時の状態にリセットすることを推奨しています。これは、潜在的な脅威アクターが環境内で永続性を維持できないようにするためです。

CVE-2024-21888およびCVE-2024-21893への対応

- CISAからの補足指示(ED-24-01): CISAは連邦政府機関に対し、Ivanti Connect Secure (ICS)およびIvanti Policy Secure (IPS)ソリューションのすべてのインスタンスをネットワークから切り離すよう指示しています。これは連邦政府機関だけに限定されるものではなく、CISAはすべてのIvantiユーザーに対しても同様の措置を講じるよう要請しています。

- パッチが利用可能になったら、推奨される対応に従ってパッチを適用します。

確認されたすべての問題への対応

- 影響を受けた可能性のあるすべてのシステムを企業のリソースから優先的にセグメント化し、攻撃の影響範囲を制限します。

- 影響を受けたIvanti製品に接続されたデバイス、またはIvanti製品から接続されたデバイスに対して、継続的に脅威ハンティング活動を実施します。

- アイデンティティー管理サービスと認証異常を監視します。

- 最近作成または更新された特権アカウントをアクティブに監査します。

- 接続または公開されているシステムやアプリケーションの証明書、鍵、パスワードをすべて変更します。

属性

UTA0178は中国政府が支援し、スパイ活動を目的とするハッカー グループで、ICS VPNの脆弱性の悪用に関与したと考えられています。このグループはMISTCLOAK、BLUEHAZE、DARKDEWなどのマルウェア ファミリーを使用して、フィリピンに集中的に攻撃を仕掛けた可能性があります。

仕組み

攻撃者はICS VPNアプライアンスにアクセスするために、CVE-2023-46805 (認証のバイパスが可能となる脆弱性、CVSSスコア8.2)およびCVE-2024-21887 (複数のWebコンポーネントに見られるコマンド インジェクションの脆弱性、CVSSスコア9.1)の2つの脆弱性を悪用しています。初期の活動は2023年12月3日の時点ですでに発生していたことが確認されています。攻撃のほとんどは、Living Off The Land (環境寄生型)の手法によるものでしたが、他のツールが使われていたことも明らかになりました。

攻撃に使われたツールは次のとおりです。

- PySoxyトンネラーとBusyBox (悪用後のアクティビティーを有効化)

- ZIPLINE Passive Backdoor

- THINSPOOL Dropper

- LIGHTWIRE

- WIREFIRE、BUSHWALK、CHAINLINEなどのWebシェル

- WARPWIRE

攻撃チェーン

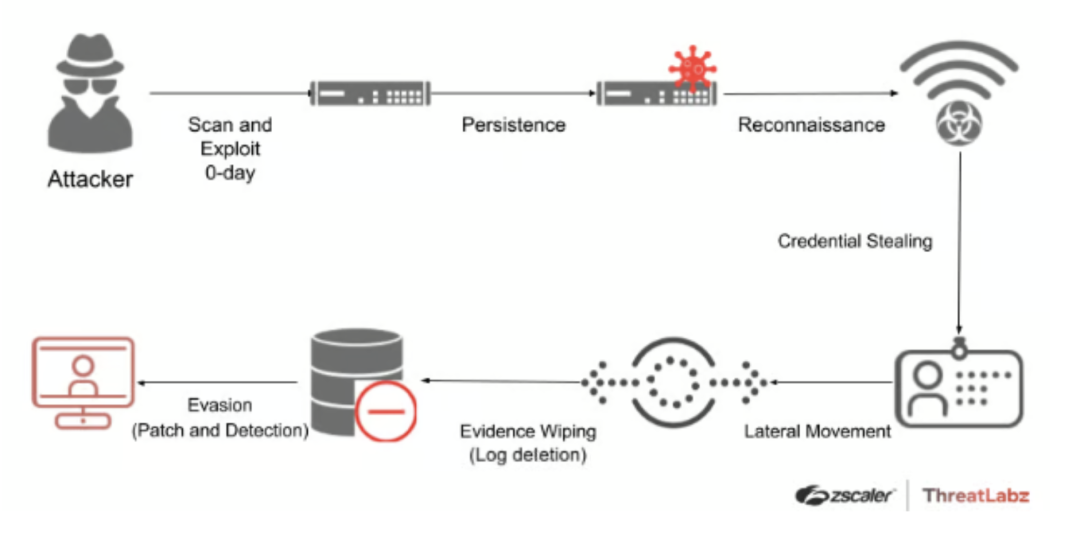

図1:攻撃チェーン

攻撃の詳細

- 最初の悪用:攻撃者は、脆弱なデバイスと悪用できそうな自動化について大規模なスキャンを実行しました。

- 永続化:悪用が成功すると、攻撃者は標的のデバイスにさまざまな種類のWebシェルを展開し、そして最初の足場を確立した後、構成データを盗み、既存のファイルを変更し、リモート ファイルをダウンロードし、デバイスからリバース トンネルを実行しました。さらには、構成ファイルをバックドア化し、追加のツールを展開しました。

- 偵察:攻撃者はプロキシ接続を通じて内部システムやアプリケーションの偵察を行いました。

- 認証情報の窃取:攻撃者は、ユーザーが使用するログイン ページにWARPWIREと呼ばれるJavaScriptベースの独自のマルウェアを挿入し、平文の資格情報を取得して持ち出しました。

- ラテラル ムーブメント:攻撃者は、窃取した認証情報を使用して水平に移動し、RDP、SMB、SSH経由で内部システムに接続しました。

- 証拠の消去:攻撃者はログを消去し、ペイロードを展開した後にシステムをクリーンな状態に戻すことも確認されています。

- 回避(パッチと検出):検出を回避する手段として、攻撃者は完全性チェック ツール(ICT)を変更し、システム上の変更や追加にフラグが立てられないよう無効化する場合もあります。攻撃者が使用したZIPLINEツールも、ICTツールが使用するexclusion_listに自身を追加することで、ICT検出を回避するように設定されていました。さらに、攻撃が公表されると、攻撃者は検出を回避するためにツールを変更することですぐに適応しました。その結果、初期攻撃の新たな亜種が最近の攻撃で確認されています。

Zscalerのソリューション

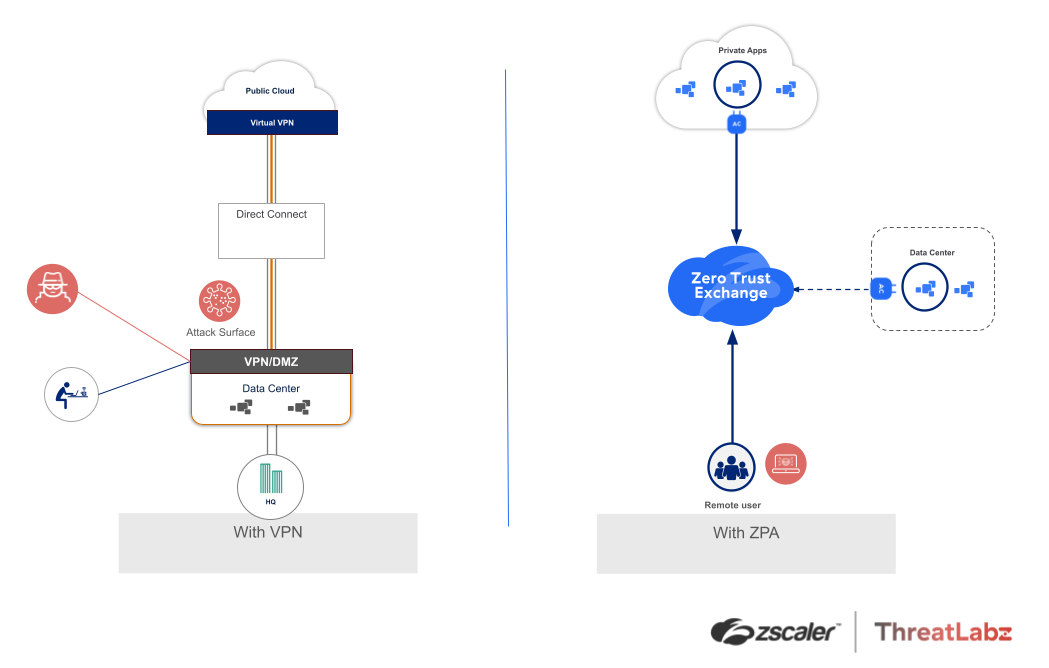

Zscalerのクラウドネイティブなゼロトラスト ネットワーク アクセス(ZTNA)により、すべてのユーザーはどこからでもプライベート アプリに迅速かつ安全にアクセスできるようになります。また、リモート アクセスのIPアドレスをインターネットに公開することなく、内側から外側へのセキュアな接続を確保することで、攻撃対象領域と脅威のラテラル ムーブメントのリスクを軽減します。拠点やリモート ユーザーに対しても、一貫したセキュリティ ポリシーを簡単に導入、施行できます。

Zscaler Private Access™ (ZPA)はあらゆる場所でプライベート アプリへのアクセスを保護し、AIを活用したユーザーとアプリ間のセグメンテーションでユーザーをネットワークではなくアプリに接続させます。そして、インサイドアウト接続でラテラル ムーブメントを防止します。

- アプリケーション保護、デセプション、データ保護の機能を統合した、プライベート アプリ向けの包括的なサイバー脅威対策とデータ保護を展開します。

図2:サイバー脅威のリスクを高めるVPNの脆弱性とゼロトラスト アーキテクチャーでこれらのリスクから保護するZPA

ゼロトラストは、ファイアウォールやVPN上に構築されたアーキテクチャーとは根本的に異なり、クラウドやエッジからSecurity as a Serviceを配信するため、複雑なアプライアンス スタック(ハードウェアと仮想どちらも)にトラフィックをバックホールする必要がありません。任意のユーザーを任意のアプリケーションに直接接続する1対1のセキュアなAny-to-Any接続を提供します。ネットワーク全体にエンティティーを接続させることはなく、最小特権アクセスの原則に従います。セキュリティと接続をネットワークから切り離すことで、境界ベースのアプローチに伴う前述の課題を解消できるのがゼロトラストなのです。ゼロトラスト アーキテクチャーを採用すべき理由には、次の4つが挙げられます。

- 攻撃対象領域の最小化:ファイアウォール、VPN、公開IPアドレスを排除するほか、インバウンド接続を許可せず、アプリをゼロトラスト クラウドの背後に隠します。

- 不正侵入の阻止:クラウドならではの機能を活用して、暗号化されたトラフィックを含むすべてのトラフィックを大規模に検査し、リアルタイムでポリシーを施行して脅威を阻止します。

- 脅威のラテラル ムーブメントの防止:ネットワーク全体へのアクセスを拡張するのではなく、エンティティーを個々のITリソースに接続させます。

- 情報漏洩の阻止:漏洩する可能性のあるすべてのパス(暗号化されたトラフィックを含む)全体にポリシーを施行し、転送中データ、保存データ、使用中のデータを保護します。

さらに、ゼロトラスト アーキテクチャーはユーザー エクスペリエンスの改善、運用の複雑さの軽減、コストの削減などのメリットを実現し、ファイアウォールやVPN、境界ベースのアーキテクチャーが抱える多くの問題を解消します。

Zscaler ThreatLabzは、この種の攻撃から組織を保護するために次の機能を実装することを推奨しています。

- Zscaler Private Accessを使用してラテラル ムーブメントを制限し、従業員やサードパーティーの請負業者に対して最小特権アクセスの原則を適用し、ユーザーとアプリ間のセグメンテーション ポリシーを確立することで、組織の重要なアプリケーションを保護する。

- アイデンティティーベースのマイクロセグメンテーションでラテラル ムーブメントを制限し、潜在的な不正侵入による影響を抑制する。

- Zscaler Private Accessでプライベート アプリケーションのトラフィックをインラインで完全に検査し、侵害されたユーザーによるプライベート アプリケーションの悪用を防止する。

- 高度なクラウド サンドボックスで、第2段階のペイロードで配信される未知のマルウェアを防止する。

- Zscaler Deceptionでデコイ(おとり)のサーバー、アプリケーション、ディレクトリー、ユーザー アカウントで攻撃者をおびき寄せ、ラテラル ムーブメントや権限昇格を試みる攻撃者を検知して封じ込める。

- Zscaler Internet Access経由ですべてのサーバー トラフィックをルーティングすることで、侵害されたサーバーからの悪意のあるアクティビティーを特定して阻止する。

- 重要インフラからのトラフィックを許可リストの宛先のみに制限する。

- 信頼できる送信元からのトラフィックも含め、すべてのSSL/TLSトラフィックを検査する。

- 高度な脅威対策を有効にして既知のコマンド&コントロール ドメインをすべてブロックする。

- 高度なクラウド ファイアウォールで、新たなC&Cの宛先を含むすべてのポートとプロトコルにコマンド&コントロールの保護を拡張する。

ベスト プラクティス

CISAの指示に従う

これらの脆弱性の影響を最小限に抑えるには、Ivanti脆弱性に関するCISAの緊急指令をタイムリーに遵守することが重要です。

ゼロトラスト アーキテクチャーを実装する

セキュリティに対する従来のアプローチを見直し、VPNやファイアウォールなどの脆弱なアプライアンスから脱却する必要があります。AI/MLモデルによって強化された真のゼロトラスト アーキテクチャーを実装し、悪意のあるトラフィックや脅威をブロックして隔離することが、重要な第一歩です。ユーザーをアプリケーションと同じネットワークに接続するのではなく、ユーザーとアプリケーション間のセグメンテーションを優先することで、ラテラル ムーブメントが抑制され、攻撃者が重要なアプリケーションに到達できないようにします。

環境を保護するための事前予防的な対策を講じる

Ivantiに影響を与えた最近の脆弱性を考慮すると、潜在的な悪用のリスクから組織を守るには、次のようなベスト プラクティスを採用する必要があります。

- 攻撃対象の最小化:アプリや脆弱なVPNをインターネットから隠し、不正侵入を阻止することで、攻撃者が最初のアクセスを入手できないようにします。

- 初期侵害の防止:すべてのトラフィックをインラインで検査し、ゼロデイ エクスプロイト、マルウェア、その他の高度な脅威を自動的に阻止します。

- 最小特権アクセスの施行:アイデンティティーとコンテキストを使用してユーザー、トラフィック、システム、アプリケーションへのアクセスを制限し、許可されたユーザーのみが指定のリソースにアクセスできるようにします。

- 不正アクセスのブロック:強力な多要素認証(MFA)を使用してユーザー アクセスのリクエストを検証します。

- ラテラル ムーブメントの排除:ユーザーをネットワークではなくアプリに直接接続して、潜在的なインシデントの影響範囲を制限します。

- 侵害されたユーザーと内部脅威の検知:インライン検査と監視を有効にして、ネットワーク、プライベート アプリケーション、データにアクセスする侵害されたユーザーを検知します。

- 情報漏洩の阻止:攻撃中のデータの持ち出しを阻止するために、転送中データと保存データを検査します。

- アクティブ ディフェンスの導入:デコイを活用するデセプション テクノロジーを駆使して脅威ハンティングを毎日実行し、攻撃者をリアルタイムであぶり出します。

- セキュリティ文化の構築:多くの侵害は、フィッシング攻撃によって不正侵入された1つのユーザー アカウントから始まります。定期的なサイバーセキュリティ意識向上トレーニングを優先することで、このリスクを軽減し、従業員を侵害から守ることができます。

- セキュリティ態勢の評価:サードパーティーによる定期的なリスク評価やパープル チームの活動を実施して、セキュリティ プログラムのギャップを特定して強化します。サービス プロバイダーやテクノロジー パートナーにも同様の措置を講じ、これらのレポートの結果をセキュリティ部門と共有させることが重要です。

まとめ

国家支援型のハッカーによって複数のゼロデイ脆弱性が悪用されたことで、IvantiのVPN製品は深刻なセキュリティ脅威に直面しています。最初の情報公開では、不正アクセスやリモートコ マンド インジェクションを可能にする重大なCVEが明らかになり、その後Ivantiがパッチをリリースすると、脅威アクターはすぐに特権昇格を可能にする2つの脆弱性を悪用しました。

CISAはアドバイザリーと緊急指令で対応し、最初の脆弱性を緩和するための期限を設定しました。2つの脆弱性が新たに確認され、パッチが提供されていない状況を受けて、CISAは補足指示を発行し、連邦政府機関に対し、2024年2月2日午後11時59分(米国東部標準時)までにIvanti ICSおよびIPSソリューションをネットワークから切り離すよう義務付けました。

このブログは役に立ちましたか?