Zscalerのブログ

Zscalerの最新ブログ情報を受信

購読する

MOVEit Transferの脆弱性(CVE-2023-34362)への対応に関するアドバイザリー

セキュリティ アドバイザリー(更新) - 2023年6月22日

Progress Softwareは2023年6月15日、自社アプリケーション「MOVEit Transfer」における重大な脆弱性を新たに1件公表しました。脆弱性識別子はCVE-2023-35708、CVSS基本値は9.8です。認証されていないリモートの攻撃者が、脆弱なバージョンのMOVEit Transferをエクスプロイトし、環境内で権限昇格や不正アクセスを行えてしまう可能性があります。CVE-2023-35708はSQLインジェクションの脆弱性で、これを悪用することに成功すると、攻撃者はデータの窃取や変更を行うことができます。

MOVEit Transferの同様の脆弱性、CVE-2023-34362とCVE-2023-35036に対しては、Progress Softwareが先日すでにパッチを適用しています。今回公表された脆弱性CVE-2023-35036に対するエクスプロイトが実際に発生しているかどうかは現時点で未確認ですが、脅威アクターによって悪用される可能性は非常に高いと言えます。

最近確認されたMOVEit Transferの3つの脆弱性すべてに対する当座の対応としては、修正が適用された最新のパッチが適用されるまでMOVEit Transfer環境へのすべてのHTTPおよびHTTPSトラフィックを無効にしてください。

脆弱性CVE-2023-34362とCVE-2023-35708に対するパッチを適用済みの組織でも、CVE-2023-35036に対する脆弱性は残ります。この脆弱性の影響を受けるのはMOVEit Transferの2021.0.8 (13.0.8)、2021.1.6 (13.1.6)、2022.0.6 (14.0.6)、2022.1.7 (14.1.7)、2023.0.3 (15.0.3)より前にリリースされたバージョンです。Progress Softwareによってリリースされる最新のセキュリティ パッチ(こちらに記載)を適用することが重要です。

Zscalerの対応:

ZscalerのThreatLabZチームは以下の保護をデプロイしています。

Zscaler Private Access AppProtection:

- Progress MOVEit Transfer SILCertToUser or UserCheckClientCert SQL Injection (CVE-2023-35036 or CVE-2023-35708): 6000667

セキュリティ アドバイザリー(更新) - 2023年6月21日

Progress Softwareは2023年6月12日、自社アプリケーション「MOVEit Transfer」における新たな脆弱性CVE-2023-35036を公表しました。認証されていないリモートの攻撃者が、MOVEit Transferの最新リリースをエクスプロイトし、このSQLインジェクションの脆弱性(CVE-2023-35036)を悪用してデータを窃取および変更できてしまう可能性があります。現時点で実際の攻撃は確認されていません。

MOVEit Transferの同様の脆弱性、CVE-2023-34362に対しては、Progress Softwareが先日すでにパッチを適用しています。今回公表された脆弱性CVE-2023-35036に対するエクスプロイトが実際に発生しているかどうかは現時点で未確認ですが、脅威アクターによって悪用される可能性は非常に高いと言えます。

脆弱性CVE-2023-34362に対するパッチを適用済みの組織でも、CVE-2023-35036に対する脆弱性は残ります。この脆弱性の影響を受けるのは、MOVEit Transferの1.0.7、1.1.5、14.0.5、14.1.6、15.0.4より前のバージョンです。Progress Softwareによってリリースされる最新のセキュリティ パッチ(こちらに記載)を適用することが重要です。

Zscalerの対応:

ZscalerのThreatLabZチームは以下の保護をデプロイしています。

Zscaler Private Access AppProtection:

- Progress MOVEit Transfer SILCertToUser SQL Injection (CVE-2023-35036): 6000667

セキュリティ アドバイザリー - 2023年6月9日

背景:

MOVEitはProgress (旧Ipswitch)が開発したマネージド ファイル トランスファー ソフトウェアです。ファイルを暗号化し、セキュアなファイル転送プロトコルを使用してデータを転送できるほか、自動化、分析、フェイルオーバーといったオプションも提供します。医療業界や、多くの金融機関や政府機関のIT部門で大いに利用されてきました。

2023年5月31日、Progress SoftwareはMOVEitのアプリケーションにおける重大な脆弱性CVE-2023-34362を公表しました。この脆弱性のエクスプロイトに成功すると、認証されていない攻撃者がMOVEit Transferのデータベースにアクセスし、データベース内にある情報を推測して、その要素を変更または削除できてしまう可能性があります。

問題点の詳細

MOVEitは通常、組織におけるファイル転送に使用され、MySQL、Microsoft SQL Server、Azure SQLなどのさまざまなデータベースをサポートするWebアプリケーションを備えています。今回明らかになったMOVEitの脆弱性を突くことで、攻撃者はターゲットのマシンにリモートWebシェルを埋め込むことができてしまいます。

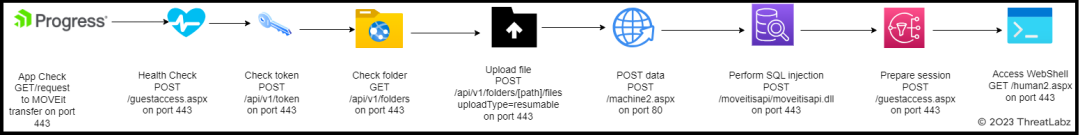

上の図のとおり、攻撃者は次のような手順を実行して悪意のあるWebシェルを埋め込みます。

- アプリ チェック - GET / - on port 443

- ヘルス チェック - POST /guestaccess.aspx - on port 443

- トークンの確認 - POST /api/v1/token - on port 443

- フォルダーの確認 - GET /api/v1/folders - on port 443

- ファイルのアップロード - POST /api/v1/folders/[PATH]/files uploadType=resumable - on port 443

- データの送信 - POST /machine2.aspx on port 80

- SQLインジェクションの実行 - POST /moveitisapi/moveitisapi.dll - on port 443

- セッションの準備 - POST /guestaccess.aspx- on port 443

- ファイルのアップロード - PUT /api/v1/folders/[PATH]/files uploadType=resumable&fileId=[FILEID] - on port 443

- データの送信 - /machine2.aspx - on port 80

- Webシェルへのアクセス - GET /human2.aspx - on port 443

悪意のあるファイルのファイル名「human2.aspx」は、Webシェルが悪意のないオリジナル ファイル「human.aspx」になりすますために意図的に使用されています。「human.aspx」は通常、MOVEitのアプリケーションのインストール ファイルに含まれているものです。このASPXファイルは、SQLデータベースのアカウントを操作して、その後のアクセスに利用します。悪意のあるWebシェルがインストールされると、無作為に36文字の長いパスワードが作成され、後に認証目的に使用されます。攻撃者とWebシェルの通信は、HTTPプロトコルを介し、「X-siLock-Comment」という名前のカスタム ヘッダーを含む特別に細工されたHTTPリクエストを使用して行われます。このカスタム ヘッダーの値には、悪意のあるWebシェルのインストール中に生成されたパスワードが含まれています。受信HTTPリクエストにこのカスタム ヘッダーが含まれていない場合、WebシェルはHTTP 404エラーを返します。攻撃者が正常に認証された場合、使用されているデータベース エンジン(MySQL、Microsoft SQL Server、Azure SQL)によっては、攻撃者がデータベースの構造と内容について理解し、データベースの要素を変更または削除できるSQLステートメントを実行できる可能性があります。

moveitisapi.dllは特定のヘッダーでリクエストされたときにSQLインジェクションを実行するために使用されます。また、guestaccess.aspxはセッションを準備してCSRFトークンやその他のフィールド値を抽出し、さらなるアクションを実行するために使用されます。こうしてWebシェルはデータベースに接続し、与えられたX-siLock-Step1ヘッダーに基づいてデータを抜き取ることが可能になります。

2023年6月7日の時点で、パブリック インターネットに露出したMOVEit Transferのインスタンスは約2,500件存在していました。近年、ファイル転送ソリューションはランサムウェア グループにとって格好のターゲットになっています。米国のサイバーセキュリティおよびインフラ セキュリティ庁(CISA)が発行したアドバイザリーでは、CL0P Ransomware Gangなどの脅威アクター グループは同じ脆弱性の悪用を始めており、それを利用してターゲットのマシンにリモートWebシェルを埋め込んでいると報告されています。インターネットに接続するMOVEit TransferのWebアプリケーションがLEMURLOOTというWebシェルに感染し、このWebシェルを使って、被害者のマシンや基盤となるMOVEit Transferのデータベースからデータが窃取されたということです。

Zscaler製品への影響の有無

ZscalerはProgress SoftwareのMOVEit製品を使用していないため、Zscalerのプラットフォームはこの脆弱性の影響を受けません。Zscaler Trustの記事はこちらに公開されています。

影響を受ける製品:

影響を受けるMOVEit Transferのバージョンの詳細については、こちらをご参照ください。Progress Softwareによると、この脆弱性はMOVEit Transferのすべてのバージョンに影響します。ただし、MOVEit Automation、MOVEit Client、MOVEit Add-in for Microsoft Outlook、MOVEit Mobile、WS_FTP Client、WS_FTP Server、MOVEit EZ、MOVEit Gateway、MOVEit Analytics、MOVEit Freelyには影響はありません。

リスク軽減策:

Progress Softwareは、修正パッチや推奨されるリスクの修正および軽減の手順に関する詳細を記したセキュリティ アドバイザリーも発表しています。

ご利用中のMOVEit Transferのバージョンが2021.0.6 (13.0.6)、2021.1.4 (13.1.4)、2022.0.4 (14.0.4)、2022.1.5 (14.1.5)、2023.0.1 (15.0.1)より前のものの場合は、こちらに記載されている詳細に従って、この脆弱性に対するパッチが適用されているバージョンにアップグレードすることを強くお勧めします。

調査のポイント:

IISアクセス ログを確認することで、問題となっているホストが侵害された形跡がないか調べることができます。

エンドポイントにおいては、「\MOVEitTransfer\wwwroot\」フォルダ内に「human2.aspx」または「_human2.aspx」という名前のファイルが存在すれば、侵害のサインです。

これまでに確認されているエクスプロイトの事例に基づくと、侵害には以下のエンドポイントへの着信リクエストが含まれます(順序も同じです)。

guestaccess.aspx

moveitisapi.dll

human2.aspxまたは_human2.aspx

また、以下のHTTPヘッダー名を持つリクエスト/レスポンスは侵害の痕跡として確認されており、ヘッダー値がログに記録されている場合の調査に活用できます。

X-siLock-Comment

X-siLock-Step1

X-siLock-Step2

X-siLock-Step3

MOVEitのルート ディレクトリーの場所:

HKEY_LOCAL_MACHINE\SOFTWARE\Standard Networks\siLock->WebBaseDir

MOVEitのログ ファイルの場所:

HKEY_LOCAL_MACHINE\SOFTWARE\Standard Networks\siLock->LogsBaseDir

べスト プラクティスおよびガイドライン:

- Zscaler Private Accessを、特にアプリケーション セキュリティ モジュールをオンにして使用することで、ラテラル ムーブメントを制限し、重要なアプリケーションを保護する。

- すべてのサーバー トラフィックをZscaler Internet Access経由でルーティングし、侵害されたシステム/サーバーからの悪意のあるアクティビティーを特定、阻止するための適切な可視性を確保する。

- 許可リストにある既知の無害な宛先から重要なインフラストラクチャーへのトラフィックを制限する。

- すべてのSSLトラフィックのインスペクションを徹底します。

- 高度な脅威対策をオンにして既知のコマンド&コントロール ドメインをすべてブロックすることで、攻撃者がこの脆弱性を悪用してマルウェアの埋め込みを試みる際の保護を強化する。

- 高度なクラウド ファイアウォール(Cloud IPSモジュール)を使用して、新たに生まれたC2宛先を含むすべてのポートとプロトコルにコマンド&コントロールの保護を拡張することで、攻撃者がこの脆弱性を悪用してマルウェアの埋め込みを試みる際の保護を強化する。

- 高度なCloud Sandboxを使用して、第2段階のペイロードの一部として配信される未知のマルウェアの侵入を阻止する。

Zscalerの対応:

ZscalerのThreatLabZチームは以下の保護をデプロイしています。

Zscalerの高度な脅威対策シグネチャー:

- WIN32.EXPLOIT.CVE-2023-34362

- APP.EXPLOIT.CVE-2023-34362

- HTML.EXPLOIT.CVE-2023-34362

Zscaler Private Access AppProtection:

- MOVEit Transfer moveitisapi SQL Injection (CVE-2023-34362): 6000662

Zscalerによってリリースされた脅威シグネチャーに関連する詳細については、Zscaler Threat Libraryをご参照ください。

その他の参考資料:

- https://www.cisa.gov/news-events/alerts/2023/06/07/cisa-and-fbi-release-stopransomware-cl0p-ransomware-gang-exploits-moveit-vulnerability

- https://nvd.nist.gov/vuln/detail/CVE-2023-34362

- https://www.rapid7.com/blog/post/2023/06/01/rapid7-observed-exploitation-of-critical-moveit-transfer-vulnerability/

- https://www.techrepublic.com/article/zero-day-moveit-vulnerability/

- https://www.mandiant.com/resources/blog/zero-day-moveit-data-theft

このブログは役に立ちましたか?

免責事項:このブログは、Zscalerが情報提供のみを目的として作成したものであり、「現状のまま」提供されています。記載された内容の正確性、完全性、信頼性については一切保証されません。Zscalerは、ブログ内の情報の誤りや欠如、またはその情報に基づいて行われるいかなる行為に関して一切の責任を負いません。また、ブログ内でリンクされているサードパーティーのWebサイトおよびリソースは、利便性のみを目的として提供されており、その内容や運用についても一切の責任を負いません。すべての内容は予告なく変更される場合があります。このブログにアクセスすることで、これらの条件に同意し、情報の確認および使用は自己責任で行うことを理解したものとみなされます。