Zscalerのブログ

Zscalerの最新ブログ情報を受信

購読する2021年版セキュリティの現状

この2年間で、企業はクラウドへの移行を大幅に加速させました。これは、2020年までにこのプロセスを開始していなかったITチームが、世界的なパンデミックで突如として、リモートワークをサポートする必要性に迫られたためです。このトレンドは、クラウドコンピューティングのスケーラビリティ、パフォーマンス、柔軟性を実感する企業や従業員が増加したことで、2021年にさらに加速しました。

このトランスフォーメーションには、セキュリティを始めとする多くの課題があります。オンプレミスのテクノロジーやポリシーをそのまま流用しても、クラウド セキュリティを実現することはできず、少なくともうまくいくことはありません。アクセス コントロール、監視、攻撃対象領域の管理、暗号化などの分野で従わなければならない、いくつもの新しいベスト プラクティスが存在しますが、残念ながら、多くの組織がこの分野を十分に理解しておらず、脆弱です。

ZscalerのThreatlabzチームは、Zscalerのプラットフォームで処理される、1日あたり2,000億を超えるトランザクションで構築される、世界最大のセキュリティデータセットを分析しています。ThreatLabzは毎年、このデータをまとめて匿名のクラウドワークロード統計を作成することで、クラウドセキュリティの現状と様々な課題を把握しています。数千のクラウドワークロードを調査した今年の結果を2020年と比較したところ、クラウドセキュリティ問題の範囲と感染率が増加の一途をたどっていることがわかりました。

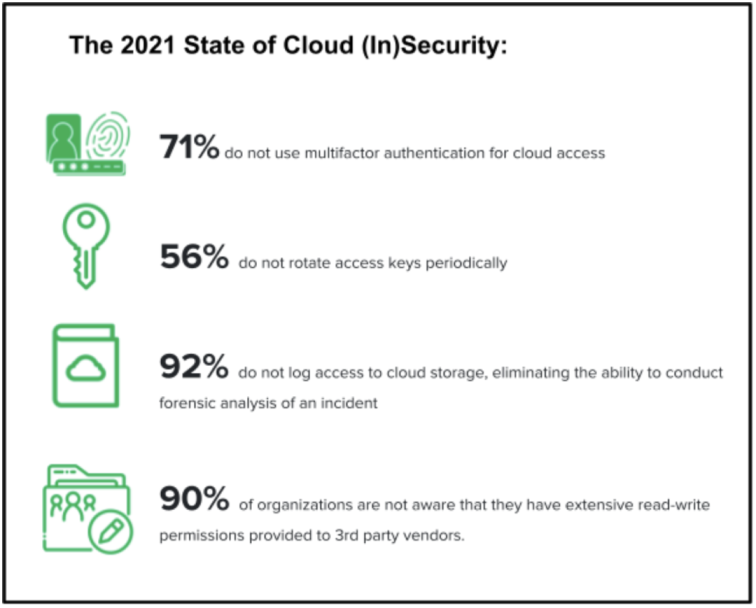

主な調査結果:

- 71%が、多要素認証をクラウドへのアクセスに使用していない。

- 56%が、アクセス キーを定期的にローテーションしていない。

- 92%が、クラウドストレージへのアクセスをログに記録していないため、インシデントのフォレンジック分析を実行できない。

- 90%の組織が、広範な読み取り/書き込みの権限をサードパーティベンダに提供していることを認識していない。

アイデンティティーとアクセス制御

クラウドプロバイダは継続的にサービスを追加しており、これらのサービスに対する個別のエンタイトルメントの平均数は5,000を超えています。このような大量のエンタイトルメントを静的なポリシーベースやロールベースのアクセスコントロール(RBAC)などのアイデンティティとアクセス管理(IAM)の従来のアプローチで管理するのは非常に困難になり、クラウドインフラストラクチャエンタイトルメント管理(CIEM)ソリューションによる管理がはるかに優れた方法になりました。アクセスコントロールやパスワード管理は長きにわたり、多くの組織に共通するセキュリティの弱点とされてきましたが、クラウド環境においてもこれは同様です。

- 71%のクラウドアカウントが、ソフトウェアベースまたはハードウェアベースの多要素認証を利用しておらず、昨年の63%からさらに増加した。

- 25%以上のユーザアカウントが、45日以上ログインしなかった。古いアカウントや使われていないアカウントは、クラウドアカウントへの潜在的な侵入口になる。

- アクセス キーは、ソースにハードコーディングされたり、構成ファイルから漏洩したりすることで、漏洩する恐れが常にあるため、パスワードに比べてはるかに大きなリスクがある

- 56%のアクセス キーが、過去90日間にローテーションされておらず、昨年より6%増加した

- 22%のアカウントが、180日以上アクセスされていないインスタンスやデータにアクセスしていることがわかった。これは、過剰な権限が付与されていたり、データが不要になったりした可能性があることを示している。

- 91%のアカウントに、まったく使用することのない権限を提供されていた。AWS IAM Access Analyzerを使用すれば、これらの問題を特定できたはずである。

- 付与されたエンタイトルメントの半数以上は、不要であったり、正しく構成されていなかったりするものである。IaaSの95%以上のアカウントが、付与されたエンタイトルメントの平均3%未満しか使用しておらず、アカウント侵害の攻撃対象領域の大幅な拡大の原因になっている。

クラウドへの移行は、データベースへのアクセスコントロールの一元化という興味深いパラダイムも可能にします。AWSに置かれたデータベースの96%が、IAM認証を使用していませんでした。これにより、データベースごとに追加ユーザを管理することなく、真にパスワードレスではあるにもかかわらず、すべてのDBに認証されたアクセスが可能になります。

ログ、監視、インシデントレスポンス

包括的で精度の高いログは、適切なインシデントレスポンスに不可欠です。ほとんどのアカウントで十分なログが記録されていないため、この目的に利用できないことがわかりました。

- 92%のアカウントで、90日を超えるアクセスログが記録されていなかった。この割合は去年と同じある。

- S3やblobストアなどのオブジェクトストアのアクセスログが、90%以上のバケットで有効になっていなかった。これは前年比20%増であり、ストレージの要件が高くなっていることを示している。これらのログを監視しなければ、不正アクセスを発見することはできない。

- 54%のKey Vaultでアクセスログが管理されていなかった。これでは、セキュリティチームはいかなる侵害も察知できない。

- 診断データは、システムの潜在的な問題を早期に発見する重要な手掛かりになる。2020年には89%のデータベースとVMで詳細診断が有効になっていなかった。今年はこの割合が75%に改善されたが、引き続き大幅な改善が必要である。

インフラストラクチャ セキュリティ

- EC2のインスタンスメタデータサービス(IMDS)v1はセキュリティが弱いことで知られており、EC2インスタンスはSSRFの脆弱性の影響を受ける。そのため、22%以上のインスタンスで今も非推奨バージョンが有効になっていることがわかった。

- 管理ポートをインターネットで公開すると、管理サービスそのもののゼロデイや既知の脆弱性を悪用する侵害のリスクが発生する。その割合は昨年に比べて大幅に減少した。インターネットに公開されているSSHポートは、昨年が26%だったのに対して、今年は11%に減少し、RDPポートについては、昨年が20%だったのに対して、今年は4%だった。

ストレージと暗号化

- キュー管理サービスや通知サービスには、処理されて適切なセキュリティ対策が適用される前の機密情報が残されることが多いが、この事実が見落とされてしまうことが多い。これらのサービスの78%で、サーバ側の暗号化が欠如していることがわかった。

- 顧客が管理する鍵を可能な限り利用することが重要であるが、使用されている鍵の99%が、クラウドサービスプロバイダ(CSP)によって管理されていた。CSPにも脆弱性が存在し、それが原因でクラウド環境に保存されているデータの機密性や整合性が失われる可能性がある。最近の例としては、Microsoft AzureのChaosDBの脆弱性が挙げられる。

- 99%のストレージバケットで、保存データや移動中データの暗号化が義務付けられていなかった。このリスクは昨年と同じであり、このリスクによって、バケットに保存されているファイルが誤って漏洩してしまう恐れがある。

- S3の「Block Public Access」設定もユーザのミスでファイルが公開されてしまうリスクを軽減する、同様のオプションであるが、今年は71%のバケットでこの設定が有効になっておらず、前年比で7%減となった。

- 80%のブロックストレージで、ディスク暗号化が有効になっていなかった。これは前年比で7%増である。Azureストレージでは、ディスク暗号化がデフォルトで有効になる例が設定される。

クラウド ランサムウェア

クラウド環境がマルウェアやランサムウェアの攻撃の影響を受けないわけではありません。攻撃者は、マルウェアを常に進化させることで、クラウド環境とそこに保存されているデータをより効果的な方法で標的にします。攻撃者が企業に侵入する最も一般的な方法は、正しく構成されていない資産、脆弱なパスワードのエクスプロイト、不十分なポリシーコントロールのエクスプロイトといった、「手順ミス」や「構成ミス」の悪用です。これらはいずれも、クラウドセキュリティの問題であり、クラウドベースのサービスは、データの不正取得や暗号化を狙うハッカーにとっての魅力的な標的です。

- このような攻撃からのリカバリには、BCP/DR計画が不可欠です。予防策を講じることはできますが、この計画は、攻撃された場合の保険としての役割を果たします。クラウドサービスを利用することで、資産やデータのバックアップやリカバリが格段に容易になります。

- 最近のランサムウェアのほとんどが、データを暗号化するだけでなく、データを持ち出して公開すると脅迫します。これを無効にするには、すべての保存データを暗号化します。そうすることで、持ち出したデータを材料に攻撃者が脅迫することができなくなります。

- パッチの適用 – 多くのマルウェアは、構成ミスだけでなく、パッチが適用されていない脆弱性も悪用します。パッチ適用の責任をCSPと共有するクラウドサービスを選択することで、クラウドサービスのこの脅威ベクトルを完全に排除できます。

- マルウェア攻撃では、レスポンスの速さが最も重要です。これは、あらゆるソースからログを収集して監視し、重大なイベントが発生する前に自動レスポンスを可能にする必要があることを意味します。

クラウドにおけるサプライチェーン攻撃

クラウド環境では、サプライチェーン攻撃のリスクが高くなり、コンプライアンスのリスクにつながる恐れもあります。データによると、自社環境にサードパーティアプリが存在しない企業はわずか4%であり、これは、クラウドを運用するほぼすべての組織にとって、過剰な公開のリスクが大きいことを意味します。クラウド環境ではサプライチェーン攻撃の可能性があるため、セキュリティチームは、サードパーティのリスクを最小限にする必要があります。サードパーティに提供する権限を少なくすることを最優先し、顧客とベンダが責任を共有することにも取り組む必要があります。

- 15%のベンダに、アクティブなクラウドリソースを変更できる広範な書き込み権限が付与されていますが、ほとんどの場合、アクセスを制限するべきだったはずです。

- 90%以上の組織が、広範な読み取り/書き込みの権限をサードパーティベンダに提供していることを認識していませんでした。

推奨される対策

- ZTNA(ゼロトラストネットワークアクセス)を使用して、クラウドアプリケーションへのユーザアクセスを保護します。オフィスベースの仕事環境から安全なWFA(Work From Anywhere)環境へのトランスフォーメーションは、同じ信頼関係を適応するだけでは実現できません。企業は、ZTNAに適応させて、許可されたユーザのみにアプリケーションへのアクセスが許可されるようにする必要があります。Zscaler Private Access(ZPA)は、外部からの攻撃対象領域や水平移動のリスクを排除することで、ゼロトラストの実現を支援します。ZPAは、アプリケーションをクラウドネイティブのプロキシの後ろに隠してネットワークが公開されないようにし、ユーザとアプリケーションの間の1対1の接続を仲介します。

- ゼロトラストをクラウドワークロードに使用する。従来型のデータセンタから世界中に分散するクラウド環境への移行も、同様の課題に直面しています。企業は、相手が人である場合と同じように、クラウドにもゼロトラストを拡大する必要があり、VPC間通信のような広範囲のものからアプリケーション間通信のような細かいものまでが、このトラストの対象になります。Zscaler Cloud ConnectorやZscaler Workload SegmentationsなどのZscaler製品は、これらの問題の解決に役立ちます。

- アクセスやトラフィックのログを記録し、監視する。インシデントレスポンスには、ゼロトラスト導入の一環として可視性を確保するだけでなく、すべての資産とサービスを網羅した包括的なログが必要です。

- 自らの環境の構成とメンテナンスに責任を負う。クラウド環境では、セキュリティに関する責任をサービス提供側と共有することになりますが、利用側の責任において、これらの環境を正しく構成する必要があります。クラウドセキュリティポスチャ管理サービスは、構成ミスの特定に役立ちます。さらには、クラウドインフラストラクチャエンタイトルメント管理を組み合わせて利用することで、権限の問題の特定が可能になり、最小権限アプローチに基づいて構築された実績あるアイデンティティ/アクセス管理(IAM)や特権アクセス管理(PAM)のソリューションが論理的に発展したバージョンとして機能します。

まとめ

パブリッククラウドの利用は拡大しており、パブリッククラウドを標的にする攻撃も増加しています。ただし、だからと言って、パブリッククラウドが危険であり、パブリッククラウドを利用すべきでないというわけではありません。ThreatLabzの調査で、パブリッククラウドインスタンスへのサイバー攻撃が成功する最大の要因は、これらのインフラストラクチャに存在する脆弱性ではなく、セキュリティの構成ミスであることが明らかになりました。

パンデミックで、従業員の分散、アプリケーションの分散が加速することになりました。これらによるリスクが拡大し、それを悪用する攻撃が増加している現状では、企業は、パブリッククラウドをこれまで以上に重視して精査し、分散ワークロードの保護を前提にこれまでの考え方を改める必要があります。

このブログは役に立ちましたか?